商机详情 -

企业安全

特权访问管理——守护IT的“王冠明珠”。在所有身份中,有一类账户拥有至高无上的权力,如系统管理员、数据库管理员账户,它们被称为特权账户。这些账户是非法者梦寐以求的“王冠明珠”,一旦被窃取,整个企业IT基础设施将门户大开。特权访问管理(PAM)是IAM体系中专门针对此类高危账户的子领域。PAM的关键实践包括:将特权密码存入安全库,使用时需按需申请和审批,而非明文掌握在个人手中;对特权会话进行全程监控和录像,如同银行金库的监控;特权访问,确保管理员只在执行特定任务时获得临时权限。PAM是纵深防御体系中保护资产的一道关键防线。加密方式是什么?加密方式是否符合国密要求?企业安全

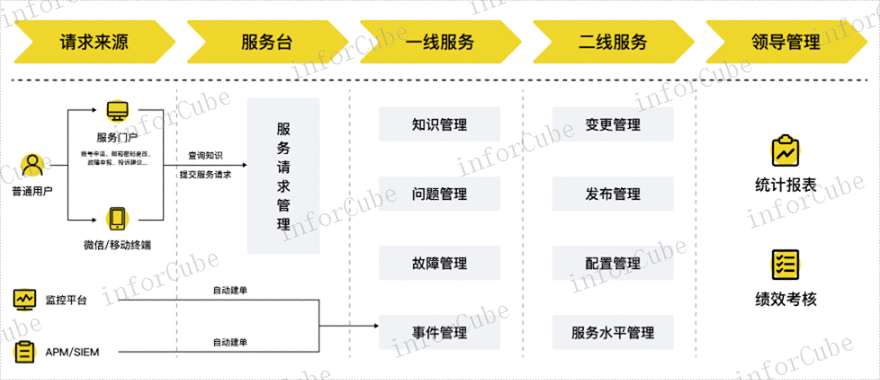

IT服务管理(ITSM)的重中之重并非是关于技术本身的管理,而是一套以服务为导向、以客户为中心的系统化方法论。它旨在将IT部门从一个被动的、成本中心式的技术支援角色,转变为一个主动的、价值创造式的服务提供者。ITSM通过定义清晰的服务目录、建立标准化的流程(如事件、问题、请求、发布、变更管理)、并聚焦于服务级别协议(SLA)和用户体验,确保IT活动与业务目标紧密对齐,实现提升IT服务质量、效率和业务满意度的战略目标。 企业安全将CMDB作为单一可信源,能帮助打破部门信息孤岛,提升企业的IT协同效率。

SiCAP-IAM的统一身份治理,可将各系统的账号信息整合,实现用户身份生命周期的集中统一管理,支持各应用系统进行帐户收集管理与双向同步,做到一个企业一套组织、一个人一套账号,简化用户及账号的管理复杂度,降低系统管理的安全风险,同时对能够登录系统的角色权限进行有效划分。支持用户全生命周期管理,实现用户、权限、应用账号自动化流转机制,形成管理规范、减少人工操作,建立身份安全基线。用户全生命周期管理实现用户从入职到离职的全生命周期的人员身份信息管理,包括用户的入职、信息变更、调动、离职等流程的管理和维护。

身份治理与合规——证明“谁该访问什么”。对于受严格监管的行业(如金融),企业不仅需要实施IAM,更需要向审计师和监管机构证明其访问治理的合理性与正确性。这便是身份治理(IGA)的范畴。IGA建立在IAM基础之上,重点关注合规性与可审计性。其关键流程包括:访问认证——定期由业务经理确认其下属的访问权限是否仍然必要;权限分析——发现并清理过度的或违反职责分离(SoD)的权限(例如,同一个人既能够创建供应商,又能进行付款);生成详尽的审计报告。IGA将分散的访问治理行为,系统性地提升为企业级、可度量、可证明的治理活动。定义明确的服务级别协议(SLA)是衡量和管理IT服务绩效的客观基础。

平衡的艺术——在安全与用户体验之间。IAM策略的制定,始终是一场在安全性与用户体验之间寻求平衡的艺术。过于严格的安全策略,如频繁的MFA验证、复杂的密码规则和漫长的审批流程,会招致用户反感,迫使他们寻找“捷径”,反而降低了安全性。而一味追求便捷,又会引入巨大的不安全性。出色的IAM设计在于实现“安全无感”或“安全无缝”。例如,采用自适应认证,对于从信任设备、常规办公地点发起的访问采用简易流程,而对于异常登录行为则自动触发强认证。通过SSO和自动化生命周期管理减少用户摩擦,同时将安全性智能地嵌入访问流程的后台,方能实现安全与效率的真正和谐。审计运维操作,如何能够快速识别风险?数据库合规

特权账号管理是企业信息安全体系的重要组成部分。企业安全

CMDB的成功秘诀——数据质量与治理。一个CMDB项目的敌人不是技术,而是低劣的数据质量。“垃圾进,垃圾出”的法则在此体现得淋漓尽致。如果CMDB中的数据过时、不准确或不完整,那么基于它做出的任何决策都将充满问题。因此,构建CMDB是第一步,持续的数据治理才是成功的生命线。这需要建立明确的数据责任人制度,规定每个CI由谁负责维护和更新。同时,必须建立严格的数据录入和变更流程,并与ITSM流程(尤其是变更管理)无缝集成,确保任何基础设施的变更都能触发CMDB的同步更新。自动化发现工具是维持数据新鲜度的关键武器,但辅以定期的人工审计和校验,才能构建一个可信、可用的CMDB。企业安全