商机详情 -

特权账号数据分析

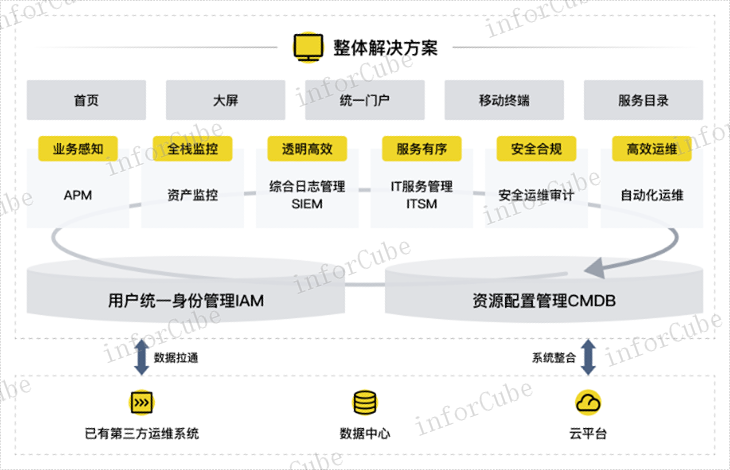

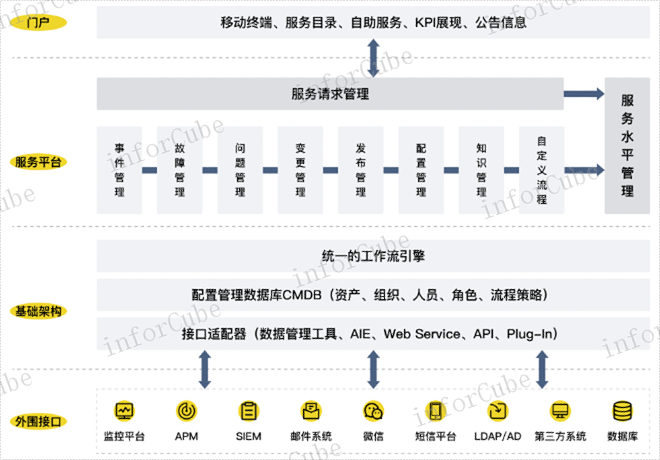

SiCAP的CMDB,可为客户带来的价值包括:一、以数据为中心,拉通不同系统和工具之间的孤立数据,为各运维消费场景提供数据支撑,助力一体化运维体系建设。二、提供统一的配置数据源,并对配置数据进行统一管理,降低企业数据管理成本,减少基层运维人员的重复性劳动量。三、资源数据自动化管理,配置自动采集,联动服务流程自动更新,提高数据管理效率,有效降低因人工因素导致的数据错误。四、提供业务视角,帮助管理人员掌握业务及其基础架构关联关系,辅助业务影响分析,评估故障或变更风险,确保服务连续***台是所有IT服务流程的统一入口和联络点。特权账号数据分析

平衡的艺术——在安全与用户体验之间。IAM策略的制定,始终是一场在安全性与用户体验之间寻求平衡的艺术。过于严格的安全策略,如频繁的MFA验证、复杂的密码规则和漫长的审批流程,会招致用户反感,迫使他们寻找“捷径”,反而降低了安全性。而一味追求便捷,又会引入巨大的不安全性。出色的IAM设计在于实现“安全无感”或“安全无缝”。例如,采用自适应认证,对于从信任设备、常规办公地点发起的访问采用简易流程,而对于异常登录行为则自动触发强认证。通过SSO和自动化生命周期管理减少用户摩擦,同时将安全性智能地嵌入访问流程的后台,方能实现安全与效率的真正和谐。CMDB KPI精确的CMDB能极大缩短故障解决时间,通过影响分析确定受影响的服务和用户。

IAM与零信任架构——从不信任,永远验证。“从不信任,始终验证”是零信任安全模型的关键理念,而IAM正是实现这一理念的“心脏与大脑”。在零信任世界里,网络位置不再表示信任(内网不等于安全),每一次访问请求,无论来自何处,都必须经过严格的身份认证和上下文授权。IAM系统在此过程中,持续评估访问请求是否安全:请求者使用的设备是否合规?其行为是否异常?访问时间是否在常规范围?一旦发现不安全的因素,系统可以要求进行多因素认证(MFA),甚至直接拒绝访问。IAM将静态的、一次性的“边界门禁”思维,转变为动态的、持续的、基于身份的“随身安检”模式,为企业在无边界网络中构建了动态自适应的安全能力。

CMDB是ITSM的“信息心脏”,它是一个集中存储所有IT资产(配置项-CI)及其相互关系的数据库。CMDB的价值远不止于是一份资产的清单;它通过理清“什么设备运行什么服务”、“什么数据库关联着什么应用”、“服务之间的依赖关系如何”等关键信息,为事件影响分析、问题根因追踪、变更风险评估提供至关重要的数据支撑。一个准确、更新的CMDB是实现许多ITSM流程自动化与智能化的基石,决定着服务的质量,但其建设也面临着数据准确性维护的巨大挑战。

服务账号作为一种特殊的特权账号,其安全性常被忽视。

SiCAP的CMDB资源配置,能够提供数据完整性标准、有效性等标准的制定;能够通过SNMP/SSH/WinRM协议/API等方式定期对企业的IT资产进行自动化发现及配置采集,支持采集类型及属性的自定义扩展,自动化采集覆盖比例可达80%以上,同时通过消费场景反哺数据质量提升。配置模型灵活可扩展,支持配置项模型自定义,可针对任何场景定义模型,支持模型分类、模型属性、模型关系等可视化自定义;模型属性类型支持文本、日期、数值、下拉选择、单选、多选等类型,能够灵活满足企事业单位个性化场景需求;同时提供满足多行业标准模型,开箱即用,快速落地。自动化的工作流可以确保特权访问请求得到及时且合规的审批。海量数据采集

对云环境和混合IT架构中的特权账号管理需要专门的设计。特权账号数据分析

权限管理的艺术——RBAC与ABAC之争。授权是IAM的智慧关键,其主要问题在于“如何分配权限”。其经典的模型是基于角色的访问控制(RBAC),即为用户分配角色(如“经理”、“会计”),角色再关联权限。它逻辑清晰、易于管理,但略显僵化。例如,所有“经理”都拥有相同权限,无法细化到“只能审批5万元以下合同”。于是,更细粒度的基于属性的访问控制(ABAC)应运而生。ABAC通过评估用户、资源、环境等多种属性(如“用户部门=财务”、“资源敏感度=高”、“时间=工作日9-18点”、“地点=公司内网”)来动态决策。RBAC与ABAC并非相互取代,而是相辅相成:RBAC用于处理大而化之的常规访问,ABAC则守护着那些需要精细管理的核心数据与交易。特权账号数据分析