商机详情 -

统一身份认证

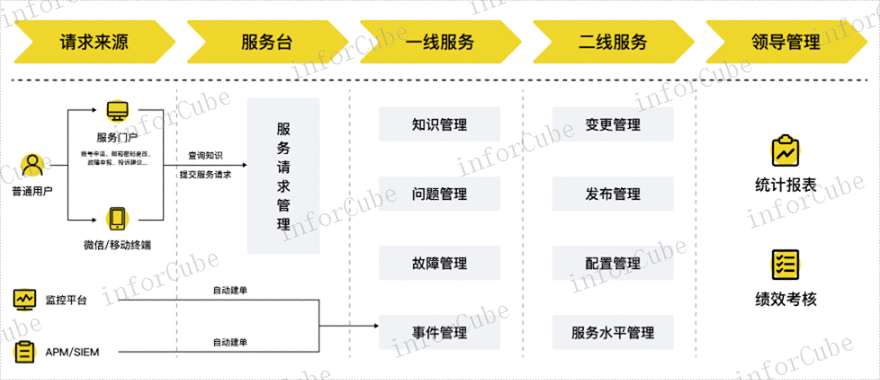

随着企业规模的扩大和大数据、云计算、AI等技术的不断涌现,企业的IT环境变得日益复杂,使得传统的人工管理和单一工具的使用变得低效且难以应对。企业开始意识到IT不仅是支撑业务的后端工具,更是推动业务创新和竞争力的关键因素,所以企业要求IT与业务紧密结合,IT服务管理系统能够帮助IT部门更好地理解业务需求,快速响应变化,为业务创造更多价值。而传统的IT服务管理,因为缺乏自动化工具和标准化流程,手动操作已发生错误,导致IT服务效率低,同时可能增加资源浪费。对于企业员工,经常会面临简单问题重复发生,多头入口边界不清,遇到问题常常不知道该找谁,问题提出后,无人及时响应,与处理人员沟通不畅,有人处理了,但又没办法实时了解进度等问题;对于服务团队,经常会遇到80%高频重复类问题反复被处理,任务繁重,工作节奏混乱,又很难量化,知识积累了很多,但是缺乏共享途径,跨部门协作流程复杂,部门壁垒难打破等问题。对于管理团队,经常因为无法实时掌握团队的服务状况,往往客户投诉才发现问题,团队人员安排是否合理、人员能力是否适配、工作效率如何改进没有实际的参考数据,考核没有量化,无抓手,同时组织规模扩张对IT服务管理也带来挑战。建立以ITIL等最佳实践框架为指导的服务流程,能帮助提升IT服务的效率与质量。统一身份认证

随着云计算、微服务和DevOps的普及,特权账号的形态和管理边界发生了巨大变化。传统边界模糊,特权账号可能是一个云平台的IAM角色、一个容器服务的访问令牌或一个自动化脚本中的密钥。这些“非人”账号数量剧增、生命周期短暂,给管理带来新挑战。现代PAM方案必须能与Kubernetes、AWS、Azure等云原生平台深度集成,实现对这些动态凭据的自动化发现、同步和管理。同时,需将PAM能力嵌入CI/CD管道,为自动化任务提供安全、临时的凭据注入,而非将密钥硬编码在脚本中,从而在保障开发效率的同时,筑牢云上安全防线。从账号访问控制是否支持智能识别异常的登录行为,如异地IP频繁尝试等情况?

堡垒机,亦称运维安全审计系统,在现代企业网络安全架构中扮演着“战略隘口”的角色。其价值在于实现了对运维操作的集中收口与统一管控。传统分散的运维模式下,服务器、网络设备、数据库等资产直接暴露访问入口,难以审计。堡垒机通过要求所有远程运维流量(如SSH、RDP、Telnet、SFTP)都必须经过其转发,将无序、隐蔽的分散访问转变为有序、可见的集中访问。这不仅极大收缩了网络面,更为后续的权限治理、行为审计和事后追溯奠定了坚实基础,是构建企业纵深防御体系不可或缺的关键节点。

服务请求是用户提出的、低影响的、重复性的标准请求,例如软件安装、权限申请、密码重置、信息咨询等。服务请求管理流程的关键是标准化和自动化。通过将这类请求预定义为标准化的“服务项”,并利用服务目录门户和自动化工作流(如自动执行密码重置、通过接口自动开通权限、通过接口自动进行账号申请等),可以极大地提高处理效率,缩短交付时间,释放IT人员精力去处理更复杂的事务,同时为用户提供类似“电商”般的自助服务体验。 是否支持多因素认证?能否集成企业现有身份源?

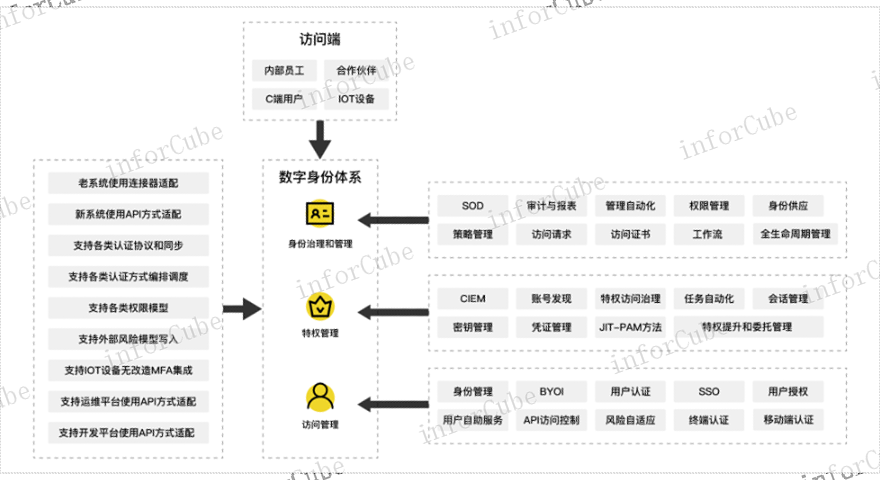

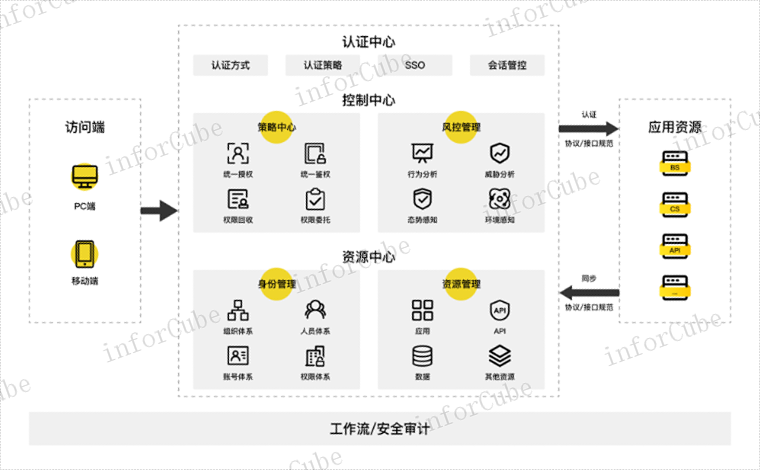

IAM——数字世界的安全守门人。在数字企业的大门处,站立着一位至关重要的“安全守门人”——IAM(身份与访问管理)。它的关键职责是回答三个基本问题:“你是谁?”(认证)、“你被允许去哪里?”(授权)以及“你做了什么?”(审计)。想象一位员工需要访问公司财务系统:他首先通过用户名密码、指纹或人脸识别(认证)证明身份;随后,系统根据其岗位职责,自动判断他有权查看哪些数据,而无权访问其他机密信息(授权);他所有的操作都会被记录在案,以备审计。IAM正是这样一套集技术、流程与策略于一体的框架,确保正确的身份(人、设备、应用)在正确的时间,出于正确的原因,访问正确的资源。它不仅是安全防护的首道关口,更是贯穿整个数字旅程的信任基石。CMDB的数据治理策略必须明确数据所有权、维护职责和审计流程。堡垒机配置

采用凭据库技术可以安全地存储和轮换特权凭据。统一身份认证

零信任理念“从不信任,始终验证”与特权账号管理的内涵高度契合。PAM是实践零信任架构中“特权访问”环节的重要载体。在零信任模型下,任何用户或进程在获得特权访问前,其身份都必须经过严格的多因素认证(MFA)和设备状态检查。访问被授予后,其权限范围被严格限定于特定任务,且存活时间极短。PAM系统在此过程中扮演了策略执行点的角色,对所有访问请求实施动态授权和持续验证,一旦发现行为异常,立即中断会话。这种融合彻底改变了传统的静态信任模式,将特权访问从一次性的身份认证转变为持续的隐患评估与信任计算过程。统一身份认证