商机详情 -

自动化网络管理

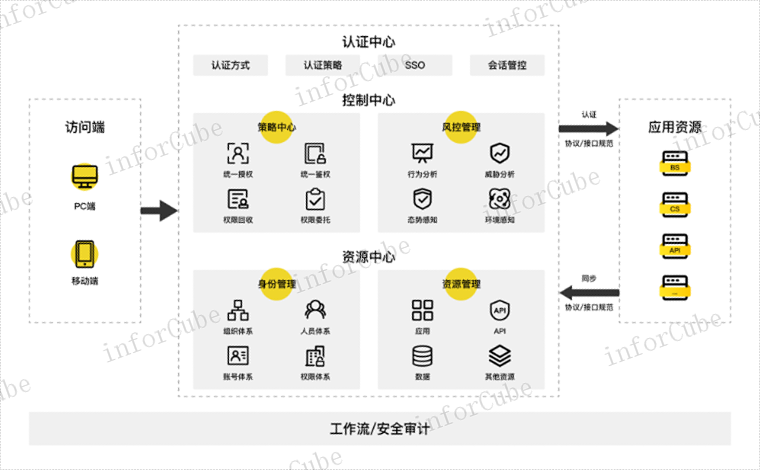

SiCAP-IAM的用户行为审计,可以对用户身份信息在其整个生命周期中的变化和访问活动进行记录和审计,这一过程不仅包括用户的入职、离职和调岗等关键事件的详细记录,还可以支持对这些变更信息进行回退或恢复,以确保身份信息的完整性和可追溯性;支持用户登录认证审计,可以记录和审计用户在系统中进行登录认证过程中的所有环节和信息,包括认证链的所有步骤、认证过程中出现的错误信息、认证时间、认证信息、认证响应等。帮助企业监控用户登录行为、检测异常活动、及时响应安全事件并加强系统的安全性;能够对用户访问操作行为进行审计,如应用访问权限、访问时间、客户端IP、在线时长等,并提供历史会话查询功能。为每个配置项(CI)定义明确的生命周期状态模型,是管理CMDB的基础。自动化网络管理

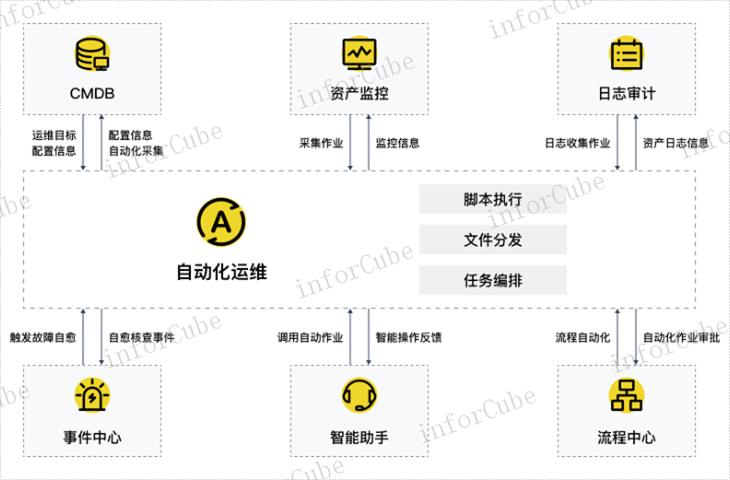

SiCAP的ITSM,能够开箱即用快速导入,基于ITIL理论体系,并结合各行业头部客户实践经验,内置最佳实践的ITIL标准流程和表单,同时内置联动IAM、CMDB、资产监控等系统的流程,开箱即用;支持运维场景快速导入,可将组织架构、人员、资源、知识库等通过模板及接口方式快速搭建运维场景。提供开箱即用保持数据鲜活的业务流程,包括资产出入库、设备上下架、资产保修、资源变更、账号申请等,同时支持表单引用组织机构CI、用户CI、账号CI、资源CI,实现业务数据在流程完成后同步至CMDB。能够与标准接口快速集成,提供完备的工单调用接口,实现工单数据联动;支持OpenAPI及多种接口模式,可快速进行二次开发及第三方系统能力调用;提供API接口文档、标准数据规范文档、开发Demo,支持合作伙伴适配开发不同场景功能。运维监控将CMDB与财务资产管理(ITAM)流程结合,可以实现技术视角与财务视角的统一。

SiCAP的CMDB资源配置,能够提供数据完整性标准、有效性等标准的制定;能够通过SNMP/SSH/WinRM协议/API等方式定期对企业的IT资产进行自动化发现及配置采集,支持采集类型及属性的自定义扩展,自动化采集覆盖比例可达80%以上,同时通过消费场景反哺数据质量提升。配置模型灵活可扩展,支持配置项模型自定义,可针对任何场景定义模型,支持模型分类、模型属性、模型关系等可视化自定义;模型属性类型支持文本、日期、数值、下拉选择、单选、多选等类型,能够灵活满足企事业单位个性化场景需求;同时提供满足多行业标准模型,开箱即用,快速落地。

精细化的权限治理是堡垒机的灵魂。它超越了简单的“能否登录”,实现了多维度的授权模型:身份权限:基于用户、用户组与角色,关联LDAP/AD、IAM等身份源。访问权限:精确限制用户可访问的资产列表、允许使用的协议(SSH/RDP等)及登录时段。操作权限:针对Linux/Unix系统,可限制允许执行、提醒或禁止执行的命令(如阻断rm-rf/)。提权权限:管控用户通过sudo、su等提权操作的行为和密码。通过这套模型,堡垒机确保了每个运维人员只拥有完成其本职工作所必需的权限,防止了越权访问和误操作。 管理员能否实时查看在线运维会话?当发现异常操作时能否快速阻断?

SiCAP的ITSM,能够将知识资产价值扩大化,能够通过对知识进行统一管理,包括:集中化的存储、灵活的检索、清晰的分类、严格的审批、持续的更新、多渠道的访问、开放式的评价、个性化的推荐以及与工单系统的无缝集成等机制,实现知识资产价值扩大化、降低运营成本。提供可视化的数据分析,能够支持通过动态图形实时展示服务过程、服务业务量、员工工作量等数据的统计,支持灵活定制各类分析报表,多维度组合、钻取、级联展示,并支持以大屏的形式投放,为管理层决策提供数据支撑。可通过低代码构建复杂场景,提供强大的流程配置引擎与表单配置引擎,能够通过可视化的配置页面,无编码的根据企业实际需求场景灵活定义流程和表单,从而适应不同规模和行业的IT服务管理需求,同时提供门户工作台与专属菜单的个性化自定义。自动化的工作流引擎可以大幅减少手动操作,加速流程流转并减少人为错误。自动化监控

配置项(CI)的粒度设计需平衡管理需求与维护成本,避免过于复杂或简单。自动化网络管理

权限管理的艺术——RBAC与ABAC之争。授权是IAM的智慧关键,其主要问题在于“如何分配权限”。其经典的模型是基于角色的访问控制(RBAC),即为用户分配角色(如“经理”、“会计”),角色再关联权限。它逻辑清晰、易于管理,但略显僵化。例如,所有“经理”都拥有相同权限,无法细化到“只能审批5万元以下合同”。于是,更细粒度的基于属性的访问控制(ABAC)应运而生。ABAC通过评估用户、资源、环境等多种属性(如“用户部门=财务”、“资源敏感度=高”、“时间=工作日9-18点”、“地点=公司内网”)来动态决策。RBAC与ABAC并非相互取代,而是相辅相成:RBAC用于处理大而化之的常规访问,ABAC则守护着那些需要精细管理的核心数据与交易。自动化网络管理