商机详情 -

SSH监控

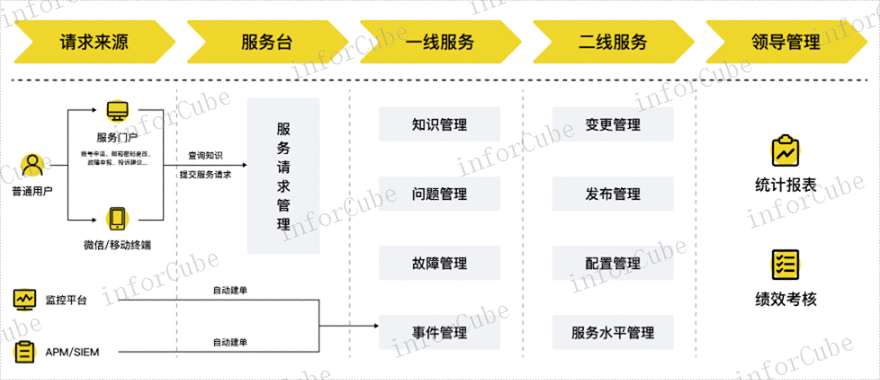

问题管理是事件管理的“孪生兄弟”,但其目标却截然不同:它旨在调查并解决引起事件的深层的、根本的原因,从而防止事件一遍又一遍的重复发生。问题管理是主动性的、调查性的流程。它通过分析事件数据,识别出潜在的系统性缺陷、错误或漏洞,并组建专业团队进行根因分析(如使用5 Why法、鱼骨图),提出直接性解决方案(如应用补丁、修改架构)并通过变更管理流程实施。问理管理能够进一步减少事件总量,提升IT基础设施的稳定性和可靠性。 定义明确的服务级别协议(SLA)是衡量和管理IT服务绩效的客观基础。SSH监控

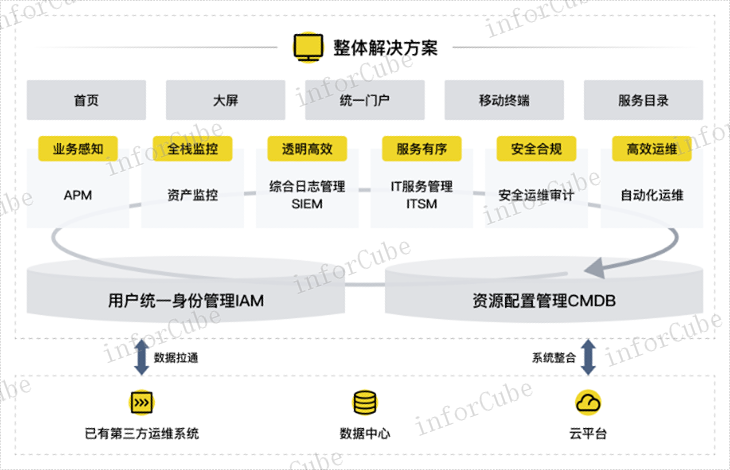

SiCAP的CMDB,可为客户带来的价值包括:一、以数据为中心,拉通不同系统和工具之间的孤立数据,为各运维消费场景提供数据支撑,助力一体化运维体系建设。二、提供统一的配置数据源,并对配置数据进行统一管理,降低企业数据管理成本,减少基层运维人员的重复性劳动量。三、资源数据自动化管理,配置自动采集,联动服务流程自动更新,提高数据管理效率,有效降低因人工因素导致的数据错误。四、提供业务视角,帮助管理人员掌握业务及其基础架构关联关系,辅助业务影响分析,评估故障或变更风险,确保服务连续性。数据中台是否支持多因素认证?能否集成企业现有身份源?

特权账号,通常被称为IT系统的“钥匙”,是拥有超越普通用户权限的账户,如系统管理员、数据库超级用户、网络设备配置账户及应用程序服务账号等。这些账号一旦被滥用、泄露或非法利用,将直接威胁企业的数字资产,导致数据泄露、业务中断乃至整个系统沦陷。特权账号管理(PAM)的价值在于将其从分散、隐蔽、静态的脆弱状态,转变为集中、可见、动态且受控的安全资产。它不仅是满足等保2.0、GDPR等合规要求的措施,更是构建企业纵深防御体系、降低内部与外部威胁的关键节点。

部署和运维堡垒机并非没有挑战。常见的挑战包括:性能瓶颈:所有流量集中转发可能带来网络延迟,尤其是图形协议(RDP/VNC),需通过集群和负载均衡来优化。单点故障:堡垒机自身成为关键单点,需采用高可用(HA)集群部署来维持业务连续性。用户体验:额外的登录步骤可能引起运维人员抵触,需通过单点登录(SSO)集成、友好的客户端等提升体验。自身安全:堡垒机需进行安全加固(如严格的操作系统加固、密切的漏洞关注),并对其自身的操作进行严格审计。 成功的CMDB项目应从业务关键服务入手,逐步扩展,而非试图一次性录入所有资产。

特权访问管理——守护IT的“王冠明珠”。在所有身份中,有一类账户拥有至高无上的权力,如系统管理员、数据库管理员账户,它们被称为特权账户。这些账户是非法者梦寐以求的“王冠明珠”,一旦被窃取,整个企业IT基础设施将门户大开。特权访问管理(PAM)是IAM体系中专门针对此类高危账户的子领域。PAM的关键实践包括:将特权密码存入安全库,使用时需按需申请和审批,而非明文掌握在个人手中;对特权会话进行全程监控和录像,如同银行金库的监控;特权访问,确保管理员只在执行特定任务时获得临时权限。PAM是纵深防御体系中保护资产的一道关键防线。堡垒机能否根据客户需求,自定义生成审计报表?业务流程集成

如何实现临时访问权限的自动申请和过期回收?SSH监控

SiCAP的ITSM,能够开箱即用快速导入,基于ITIL理论体系,并结合各行业头部客户实践经验,内置最佳实践的ITIL标准流程和表单,同时内置联动IAM、CMDB、资产监控等系统的流程,开箱即用;支持运维场景快速导入,可将组织架构、人员、资源、知识库等通过模板及接口方式快速搭建运维场景。提供开箱即用保持数据鲜活的业务流程,包括资产出入库、设备上下架、资产保修、资源变更、账号申请等,同时支持表单引用组织机构CI、用户CI、账号CI、资源CI,实现业务数据在流程完成后同步至CMDB。能够与标准接口快速集成,提供完备的工单调用接口,实现工单数据联动;支持OpenAPI及多种接口模式,可快速进行二次开发及第三方系统能力调用;提供API接口文档、标准数据规范文档、开发Demo,支持合作伙伴适配开发不同场景功能。SSH监控