商机详情 -

身份管理

特权账号,通常被称为IT系统的“钥匙”,是拥有超越普通用户权限的账户,如系统管理员、数据库超级用户、网络设备配置账户及应用程序服务账号等。这些账号一旦被滥用、泄露或非法利用,将直接威胁企业的数字资产,导致数据泄露、业务中断乃至整个系统沦陷。特权账号管理(PAM)的价值在于将其从分散、隐蔽、静态的脆弱状态,转变为集中、可见、动态且受控的安全资产。它不仅是满足等保2.0、GDPR等合规要求的措施,更是构建企业纵深防御体系、降低内部与外部威胁的关键节点。建立闭环的变更管理流程,确保所有对配置项的变更都能实时反馈到CMDB中。身份管理

在云原生与混合IT架构下,资产IP动态变化、数量弹性伸缩,传统基于静态IP管理的堡垒机面临挑战。现代云堡垒机解决方案通过以下方式实现适配:自动发现与纳管:与云平台API集成,自动发现并同步新创建的云主机、容器、数据库实例,并将其纳入管理范围。弹性架构:自身支持集群化部署和自动扩缩容,以应对突发的大规模运维流量。与云原生安全集成:与云平台的IAM、安全组、VPC等原生安全能力联动,实现权限的协同管理。这使得堡垒机能够有效管理动态、短暂的云上资产,延续其在云环境中的安全管控价值。 MIB制定清晰的特权账号管理策略是部署任何技术方案的前提。

SiCAP-IAM的用户行为审计,可以对用户身份信息在其整个生命周期中的变化和访问活动进行记录和审计,这一过程不仅包括用户的入职、离职和调岗等关键事件的详细记录,还可以支持对这些变更信息进行回退或恢复,以确保身份信息的完整性和可追溯性;支持用户登录认证审计,可以记录和审计用户在系统中进行登录认证过程中的所有环节和信息,包括认证链的所有步骤、认证过程中出现的错误信息、认证时间、认证信息、认证响应等。帮助企业监控用户登录行为、检测异常活动、及时响应安全事件并加强系统的安全性;能够对用户访问操作行为进行审计,如应用访问权限、访问时间、客户端IP、在线时长等,并提供历史会话查询功能。

堡垒机的关键技术机制是协议代理。它与普通的网络网关或防火墙有本质区别:防火墙是基于IP和端口进行过滤,而堡垒机则深入到了应用层协议内部。当用户连接目标设备时,实际建立的是两条分别的会话:一是用户客户端到堡垒机的加密会话,二是堡垒机到目标设备的会话。堡垒机作为中间人,能够完全解析、拦截和审计所有通过的指令和数据。这种架构使得堡垒机能够实现诸如会话阻断、指令拦截、虚拟输入等功能,从而在用户与真实资产之间建立了一个强大的逻辑隔离层。将CMDB与财务资产管理(ITAM)流程结合,可以实现技术视角与财务视角的统一。

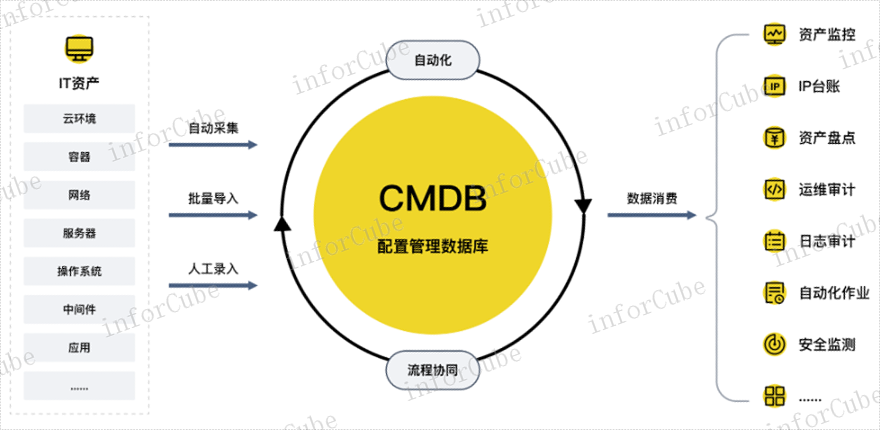

CMDB的成功秘诀——数据质量与治理。一个CMDB项目的敌人不是技术,而是低劣的数据质量。“垃圾进,垃圾出”的法则在此体现得淋漓尽致。如果CMDB中的数据过时、不准确或不完整,那么基于它做出的任何决策都将充满问题。因此,构建CMDB是第一步,持续的数据治理才是成功的生命线。这需要建立明确的数据责任人制度,规定每个CI由谁负责维护和更新。同时,必须建立严格的数据录入和变更流程,并与ITSM流程(尤其是变更管理)无缝集成,确保任何基础设施的变更都能触发CMDB的同步更新。自动化发现工具是维持数据新鲜度的关键武器,但辅以定期的人工审计和校验,才能构建一个可信、可用的CMDB。容量管理确保以合理的成本及时提供足够的IT资源来满足当前和未来的业务需求。数据库安全工具

对云环境和混合IT架构中的特权账号管理需要专门的设计。身份管理

CMDB——ITIL与IT服务管理的基石。在IT服务管理(ITSM)的领域,尤其是遵循ITIL最佳实践的企业中,CMDB并非一个可选项,而是基石。它像一条无形的丝线,将各个ITIL流程紧密地串联起来。当处理事件管理时,工程师可以通过CMDB识别故障配置项(CI)并分析其影响范围,加速故障排除。在问题管理中,通过分析具有相似属性的CI的历史故障数据,可以识别根本原因。变更管理更是重度依赖CMDB,任何变更实施前,都必须评估CMDB中记录的关联关系,以预测影响范围。此外,发布管理、服务资产与配置管理本身,以及服务级别管理(SLA),都需要CMDB提供准确的服务组件及其关系数据来支撑决策和协议履行。没有可靠的CMDB,ITSM流程就如同建立在流沙之上,效率与质量无从谈起。身份管理