商机详情 -

特权账号防护

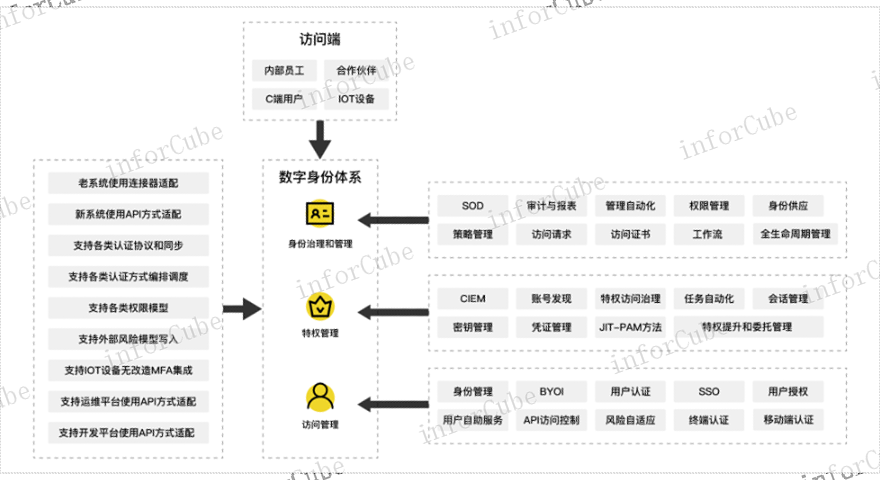

IAM——数字世界的安全守门人。在数字企业的大门处,站立着一位至关重要的“安全守门人”——IAM(身份与访问管理)。它的关键职责是回答三个基本问题:“你是谁?”(认证)、“你被允许去哪里?”(授权)以及“你做了什么?”(审计)。想象一位员工需要访问公司财务系统:他首先通过用户名密码、指纹或人脸识别(认证)证明身份;随后,系统根据其岗位职责,自动判断他有权查看哪些数据,而无权访问其他机密信息(授权);他所有的操作都会被记录在案,以备审计。IAM正是这样一套集技术、流程与策略于一体的框架,确保正确的身份(人、设备、应用)在正确的时间,出于正确的原因,访问正确的资源。它不仅是安全防护的首道关口,更是贯穿整个数字旅程的信任基石。一个准确且更新的CMDB是实现ITIL流程(如事件、问题和变更管理)自动化的基础。特权账号防护

SiCAP作为新一代智能运维安全管理平台,其主要价值在于构建了业务与IT基础设施之间的可视化桥梁。平台创新性地采用图形化的拖拽交互方式,允许运维人员以业务服务为中心,直观地构建包含应用系统、中间件、数据库、服务器等全栈IT资源的服务模型。通过这种低代码的业务建模能力,即使非技术人员也能快速绘制出反映真实业务架构的拓扑关系图,彻底改变了传统运维中业务与IT资源割裂的困境。通过这种立体化的关联关系呈现,使运维团队能够清晰识别关键业务路径上的单点故障风险,理解多系统调用的复杂性,快速定位故障的影响范围。监控指标为每个配置项(CI)定义明确的生命周期状态模型,是管理CMDB的基础。

堡垒机,亦称运维安全审计系统,在现代企业网络安全架构中扮演着“战略隘口”的角色。其价值在于实现了对运维操作的集中收口与统一管控。传统分散的运维模式下,服务器、网络设备、数据库等资产直接暴露访问入口,难以审计。堡垒机通过要求所有远程运维流量(如SSH、RDP、Telnet、SFTP)都必须经过其转发,将无序、隐蔽的分散访问转变为有序、可见的集中访问。这不仅极大收缩了网络面,更为后续的权限治理、行为审计和事后追溯奠定了坚实基础,是构建企业纵深防御体系不可或缺的关键节点。

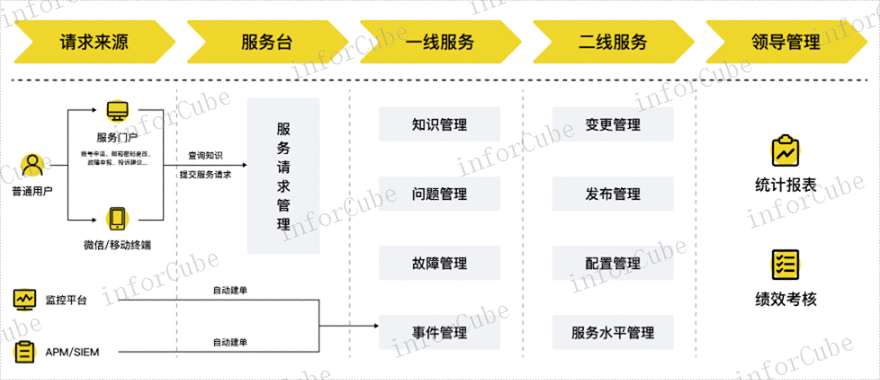

知识管理致力于将分散在个人头脑中的经验、解决方案和信息,转化为企业共享的、可重复利用的知识资产。其关键的载体是知识库,其中存储着已知错误的解决方案、常见的问题解答(FAQ)、标准的操作程序(SOP)、有价值的技术分享等。一个活跃的知识库能赋能前端服务台和用户自助解决常见问题,大幅提升用户的联系解决率(FCR),减少对专业工程师的依赖,同时避免了“重复发明轮子”,是企业学习能力和效率提升的关键,也会进一步提高企业用户的用户体验。初始CMDB的 population(数据填充)应优先利用自动化发现工具,而非手动录入。

身份治理与合规——证明“谁该访问什么”。对于受严格监管的行业(如金融),企业不仅需要实施IAM,更需要向审计师和监管机构证明其访问治理的合理性与正确性。这便是身份治理(IGA)的范畴。IGA建立在IAM基础之上,重点关注合规性与可审计性。其关键流程包括:访问认证——定期由业务经理确认其下属的访问权限是否仍然必要;权限分析——发现并清理过度的或违反职责分离(SoD)的权限(例如,同一个人既能够创建供应商,又能进行付款);生成详尽的审计报告。IGA将分散的访问治理行为,系统性地提升为企业级、可度量、可证明的治理活动。特权账号管理解决方案应能与现有的IT系统和目录服务集成。dbeaverOracle

定期审查和审计特权账号的使用情况是合规性要求的关键。特权账号防护

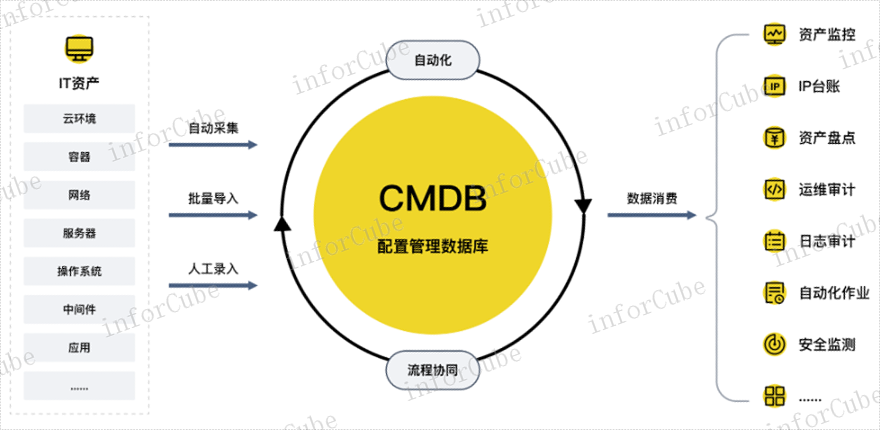

CMDB——企业IT的“活地图”。想象一下,在一个庞大的现代化城市中,如果没有精细的地图、管网图和资产登记册,维护和运营将寸步难行。企业IT环境正如这样一座城市,而CMDB就是它的“活地图”。它远不止是一个简单的资产清单,而是一个动态的、关系型的数据库,旨在存储和管理所有IT组件(包括硬件、软件、网络及它们所提供的服务)的详细信息,以及这些组件之间错综复杂的相互依赖关系。当一个新的服务器上线、一个网络端口变更、或一个应用版本更新时,CMDB都应实时或近实时地记录这些变化。这份“地图”的价值在于其“活性”和“关联性”,它让IT管理者能够清晰地回答:“这个应用依赖哪些底层资源?”、“此次变更会影响哪些业务部门?”从而将IT从被动的“救火队”转变为主动的“规划师”。特权账号防护