商机详情 -

资产管理流程的安全保护

CMDB——变更管理的“影响雷达”。在IT世界中,变化是永恒的,但每一次变更都伴随着可能存在的影响。CMDB在变更管理流程中扮演着“影响雷达”的角色。当计划对一个核心交换机进行升级时,传统的做法可能依赖于工程师的记忆或零散的文档来判断影响范围,这极易导致遗漏。而一个健全的CMDB则可以清晰地展示出:该交换机连接了哪些机架、这些机架上的服务器承载了哪些关键应用、这些应用又服务于哪些重要的业务功能。通过这种可视化的依赖关系图,变更顾问能够准确评估变更的潜在影响,制定更完善的回滚计划,从而减小未知影响。CMDB让变更从“盲目飞行”变成了“仪表导航”。成功的CMDB项目应从业务关键服务入手,逐步扩展,而非试图一次性录入所有资产。资产管理流程的安全保护

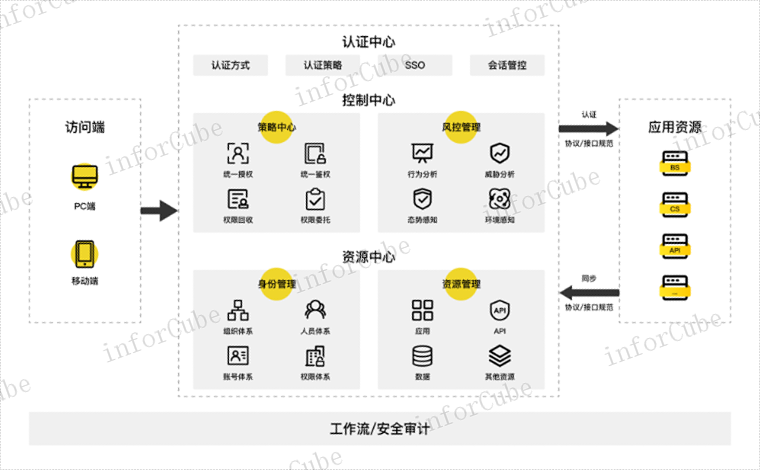

权限管理的艺术——RBAC与ABAC之争。授权是IAM的智慧关键,其主要问题在于“如何分配权限”。其经典的模型是基于角色的访问控制(RBAC),即为用户分配角色(如“经理”、“会计”),角色再关联权限。它逻辑清晰、易于管理,但略显僵化。例如,所有“经理”都拥有相同权限,无法细化到“只能审批5万元以下合同”。于是,更细粒度的基于属性的访问控制(ABAC)应运而生。ABAC通过评估用户、资源、环境等多种属性(如“用户部门=财务”、“资源敏感度=高”、“时间=工作日9-18点”、“地点=公司内网”)来动态决策。RBAC与ABAC并非相互取代,而是相辅相成:RBAC用于处理大而化之的常规访问,ABAC则守护着那些需要精细管理的核心数据与交易。IT服务管理流程如何实现临时访问权限的自动申请和过期回收?

在云原生与混合IT架构下,资产IP动态变化、数量弹性伸缩,传统基于静态IP管理的堡垒机面临挑战。现代云堡垒机解决方案通过以下方式实现适配:自动发现与纳管:与云平台API集成,自动发现并同步新创建的云主机、容器、数据库实例,并将其纳入管理范围。弹性架构:自身支持集群化部署和自动扩缩容,以应对突发的大规模运维流量。与云原生安全集成:与云平台的IAM、安全组、VPC等原生安全能力联动,实现权限的协同管理。这使得堡垒机能够有效管理动态、短暂的云上资产,延续其在云环境中的安全管控价值。

堡垒机的审计溯源能力是堡垒机关键的价值输出之一。它如同飞机的“黑匣子”,完整记录运维活动的全过程:会话录像:对SSH、RDP、VNC等图形化操作进行全程屏幕录像,支持无损播放。指令日志:记录所有字符协议(如SSH、Telnet)下敲入的命令及回显。文件传输审计:记录通过SFTP/FTP传输的文件名、大小、方向(上传/下载),并可对文件内容进行备份。数据库操作审计:解析并记录通过堡垒机访问数据库的SQL语句。这些不可篡改的审计日志为安全事件回溯、事后责任界定、合规性检查提供了极具说服力的电子证据。 CMDB是进行变更影响分析的关键工具,能有效评估变更的潜在影响和波及范围。

面向未来的IAM——AI与无密码化。IAM技术正在智能化和无密码化的道路上飞速演进。人工智能(AI)与机器学习(ML)被注入IAM系统,使其具备行为分析能力。系统可以通过学习用户的历史访问模式,智能识别出异常行为(如半夜登录、访问从未用过的应用),并自动触发防御措施,实现预测性安全。另一方面,“无密码化”正在从愿景走向现实。通过生物识别(指纹、面部)、安全密钥(如FIDO2)、设备信任链等技术,彻底告别了密码这一薄弱的安全环节。未来的IAM将更加智能、无感且强大,它不仅是安全的守护者,更是无缝、安全数字化体验的赋能者。将CMDB作为单一可信源,能帮助打破部门信息孤岛,提升企业的IT协同效率。认证流程

配置项(CI)的粒度设计需平衡管理需求与维护成本,避免过于复杂或简单。资产管理流程的安全保护

随着云计算、微服务和DevOps的普及,特权账号的形态和管理边界发生了巨大变化。传统边界模糊,特权账号可能是一个云平台的IAM角色、一个容器服务的访问令牌或一个自动化脚本中的密钥。这些“非人”账号数量剧增、生命周期短暂,给管理带来新挑战。现代PAM方案必须能与Kubernetes、AWS、Azure等云原生平台深度集成,实现对这些动态凭据的自动化发现、同步和管理。同时,需将PAM能力嵌入CI/CD管道,为自动化任务提供安全、临时的凭据注入,而非将密钥硬编码在脚本中,从而在保障开发效率的同时,筑牢云上安全防线。资产管理流程的安全保护