商机详情 -

IT服务管理流程

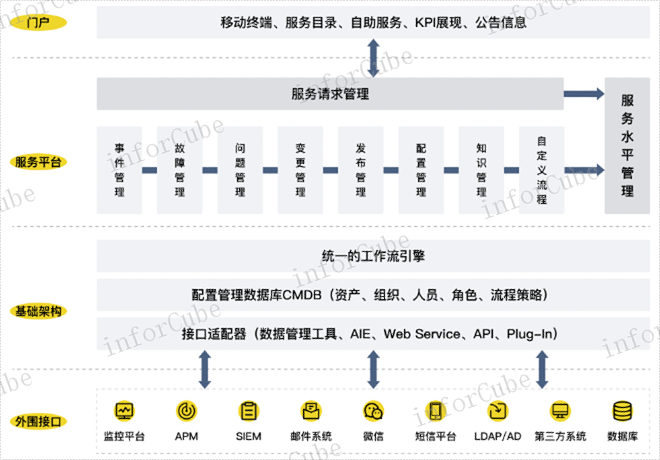

服务台是ITSM体系面向用户的统一入口和单一联系点(SPOC),其关键的价值在于便捷性、统一性和一致性。用户的所有请求、报告和咨询都通过服务台(如电话、门户网站、邮件、钉钉)提交,避免了“找错人”的混乱。一个有用的服务台不仅是“接线员”,更扮演着“调度中心”的角色:它负责初步诊断、分类、优先级排序,并依据流程将事务派发给正确的技术支持团队进行解决,同时全程跟进并反馈给普通用户,确保事事有回音,件件有着落。 CMDB的合规性报告功能有助于满足内部审计和外部监管机构(如SOX, ISO27001)的要求。IT服务管理流程

精细化的权限治理是堡垒机的灵魂。它超越了简单的“能否登录”,实现了多维度的授权模型:身份权限:基于用户、用户组与角色,关联LDAP/AD、IAM等身份源。访问权限:精确限制用户可访问的资产列表、允许使用的协议(SSH/RDP等)及登录时段。操作权限:针对Linux/Unix系统,可限制允许执行、提醒或禁止执行的命令(如阻断rm-rf/)。提权权限:管控用户通过sudo、su等提权操作的行为和密码。通过这套模型,堡垒机确保了每个运维人员只拥有完成其本职工作所必需的权限,防止了越权访问和误操作。 VPN为每个配置项(CI)定义明确的生命周期状态模型,是管理CMDB的基础。

SiCAP-数据分析,以数据为基础,场景为导向,算法为支撑,基于大数据、机器学习、深度学习等技术,对IT资产配置、监控、运维、日志、流程等数据进行综合智能分析,包括异常风险分析、多维主因、根因分析、智能审计、智能运维、智能预测、智能机器人助手等多个技术方向的落地场景,提升了整体风险感知和安全动态防护。***的数据综合分析,丰富的智能化业务场景。做到异常风险分析、多维主因分析、根因分析、智能审计、智能运维、智能预测、智能助手。

堡垒机的关键技术机制是协议代理。它与普通的网络网关或防火墙有本质区别:防火墙是基于IP和端口进行过滤,而堡垒机则深入到了应用层协议内部。当用户连接目标设备时,实际建立的是两条分别的会话:一是用户客户端到堡垒机的加密会话,二是堡垒机到目标设备的会话。堡垒机作为中间人,能够完全解析、拦截和审计所有通过的指令和数据。这种架构使得堡垒机能够实现诸如会话阻断、指令拦截、虚拟输入等功能,从而在用户与真实资产之间建立了一个强大的逻辑隔离层。发布与部署管理流程确保将新的或变更的服务安全、受控地移入生产环境。

作为访问所有关键资产的统一入口,堡垒机自身的安全性至关重要。因此,它必须集成强身份认证机制。除了支持本地账号和对接外部身份源(如Microsoft Active Directory, OpenLDAP)外,现代堡垒机普遍强制要求启用多因素认证(MFA)。用户登录时,除了输入密码,还需提供动态令牌、手机短信/验证码、生物特征等第二种凭证。这确保了即使运维人员的密码不慎泄露,攻击者也无法轻易突破堡垒机这道防线,极大提升了入口安全等级,确保了企业信息资产的安全性。在安全事件响应中,CMDB能帮助识别漏洞资产、确定所有者并评估漏洞影响面。实时告警

特权账号管理解决方案应能与现有的IT系统和目录服务集成。IT服务管理流程

SiCAP-OMA小功能:运维工作台背景:堡垒机作为运维人员日常使用的工具,除满足合规审计要求外,也需要帮助提高运维工作效率。大多堡垒机产品的迭代更新只是不断将功能进行丰富与堆砌,功能入口零散,相关业务操作不连贯,用户体验较差。SiCAP-OMA依赖于IT服务管理的标准化流程理念,强化用户使用场景,形成了运维工作台,例如:运维人员可以集中进行运维、申请等日常工作,主管可以集中处理审批、协作等相关事务,使得工作入口更聚焦,操作更方便。运维工作台的设计,可以将待处理工作集中化、聚焦化,简化操作步骤,从而有助于提升工作效率,提高用户体验。

IT服务管理流程