商机详情 -

网络攻击

堡垒机并非孤立的系统,而是企业特权访问管理(PAM) 体系中的重要执行组件。它与特权账号密码库、Just-In-Time权限提升等功能紧密协同。典型工作流是:用户首先通过PAM平台申请某个目标资产的临时访问权限,审批通过后,PAM系统会动态地将该用户和账号的授权信息同步至堡垒机,并设定访问时间窗。权限到期后,授权自动回收。这种集成实现了从账号密码管理到访问授权、再到操作审计的全程闭环管理,将静态、持久的权限转变为动态、临时的访问凭证,提升了特权安全性。 员工离职后权限回收是否有延迟?网络攻击

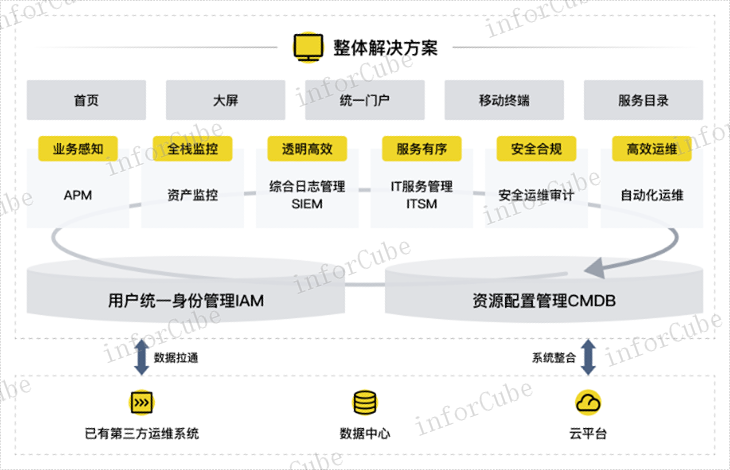

传统的ITSM常被诟病流程臃肿,与追求速度的敏捷和DevOps文化存在张力。现代ITSM正积极与之融合,演变为“敏捷ITSM”。其关键是应用敏捷理念,使流程更轻量化、更灵活。例如,将变更管理区分为标准、正常、紧急等不同通道,为低影响度的变更提供快速审批,而不花费大量时间在层层审批上;将ITSM能力(如服务目录、变更流程)通过API集成到DevOps工具链中,实现对自动化部署和云资源的管理,从而在保障稳定性与可控性的前提下,支持业务的快速迭代。 安全评估定义明确的服务级别协议(SLA)是衡量和管理IT服务绩效的客观基础。

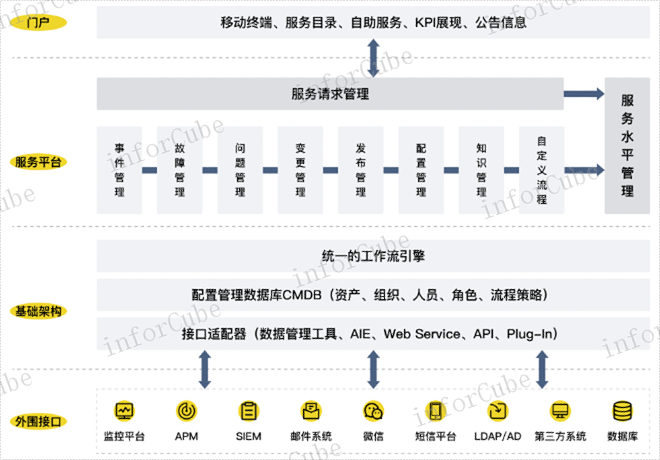

SiCAP的ITSM,工单通过多渠道接入提升效率,支持通过PC端、移动端多终端接入系统;支持多渠道工单接入,包括:通过浏览器登录统一服务门户,访问服务目录进行提单;预置常用IM连接器、预置邮件连接器,配置后即可提单;提供智能客服SDK,对接后即可提单。提供智能分派高效流转,提供多种工单分派模式,包括:系统自动分派,可配置“抢占模式”“负载均衡模式”“轮询模式”实现效率提升;动态分派,按照工单实际相关人,获取关系动态分派处理人;条件分派,配置不同触发条件,实现依据条件自动分派。提供精细化工单闭环管理,通过工单智能分派、SLA计时、提醒、升级、暂停处理、在线沟通、满意度调查等机制,实现了不同类型的工单流向对应处理人员,避免内部遇事沟通找错人、多找人等问题,有效降低沟通成本。能够高效自动化处理,能够自动创建、接收、指派和关单,减少手动操作,提高响应速度和准确性;能够进行工单自动委托,避免发生因客观原因无法及时处理工单的情况;能够自动定期进行例行任务的执行,提高工作效率。

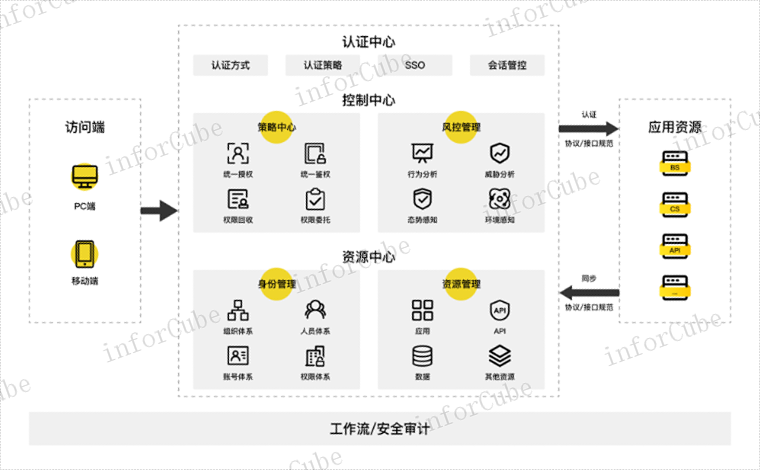

SiCAP-IAM,对于Web应用推荐使用标准协议实现单点登录,可以保证安全性与标准化,应用系统需要简单改造,对于无法改造的Web应用采用密码代填方式实现单点登录。SiCAP-IAM支持CAS、OAuth、OIDC、SAML、JWT标准协议以及密码代填方式,并提供API、Demo、集成文档等支持,简化应用对接工作。支持配置登录认证策略,可根据用户、应用、环境、行为等因子触发再次认证流程。首先可以通过配置认证链形成高安全级别的登录认证,认证链可在所知、所持、所有三个维度编排认证链路,然后根据主客体的环境、行为等因素配置认证规则,触发认证规则会实时进行策略处置,可设置阻止登录或进行二次认证,同时对所有认证链的过程及主客体环境因素进行日志记录,完整追溯认证链条。是否能够控制临时账号的有效性?

身份治理与合规——证明“谁该访问什么”。对于受严格监管的行业(如金融),企业不仅需要实施IAM,更需要向审计师和监管机构证明其访问治理的合理性与正确性。这便是身份治理(IGA)的范畴。IGA建立在IAM基础之上,重点关注合规性与可审计性。其关键流程包括:访问认证——定期由业务经理确认其下属的访问权限是否仍然必要;权限分析——发现并清理过度的或违反职责分离(SoD)的权限(例如,同一个人既能够创建供应商,又能进行付款);生成详尽的审计报告。IGA将分散的访问治理行为,系统性地提升为企业级、可度量、可证明的治理活动。实时告警功能能够在检测到异常特权活动时立即通知管理员。信息孤岛

利用CMDB中的关系数据,可以构建可视化的服务地图,直观展现服务拓扑结构。网络攻击

IT基础设施库(ITIL)是ITSM领域所普遍认可和采用的实践框架。它提供了一套详尽的、标准化性的实践指南,涵盖了从服务战略、服务设计、服务过渡到服务运营以及持续服务改进的整个生命周期。ITIL并非一个僵化的标准,而是一个灵活的知识体系,企业可以从中汲取灵感,并根据自身规模和需求进行裁剪采纳。其价值在于提供了通用的术语、流程和角色定义,在标准的实践框架下,为企业建立标准化、规范化的IT服务管理能力奠定了共同的基础。网络攻击