商机详情 -

4A

从运维到业务——CMDB的价值升华。CMDB的重要价值,在于将技术数据转化为业务洞察,架起IT与业务沟通的桥梁。当业务部门抱怨“系统慢”时,IT团队不再需要盲目排查,而是可以通过CMDB支撑该业务服务的所有技术组件(从应用、数据库到服务器和网络),并进行逐层性能分析。反之,当IT计划对某个存储阵列进行维护时,可以明确地告知业务部门:“此次维护将影响CRM系统和销售报表服务,预计 downtime 为2小时”。这种基于事实的、准确的沟通,极大地提升了IT的公信力,使IT从成本中心转型为价值中心。CMDB因此成为了诠释IT投入与业务成果之间联系的关键工具。动态权限提升减少了特权凭证的暴露时间。4A

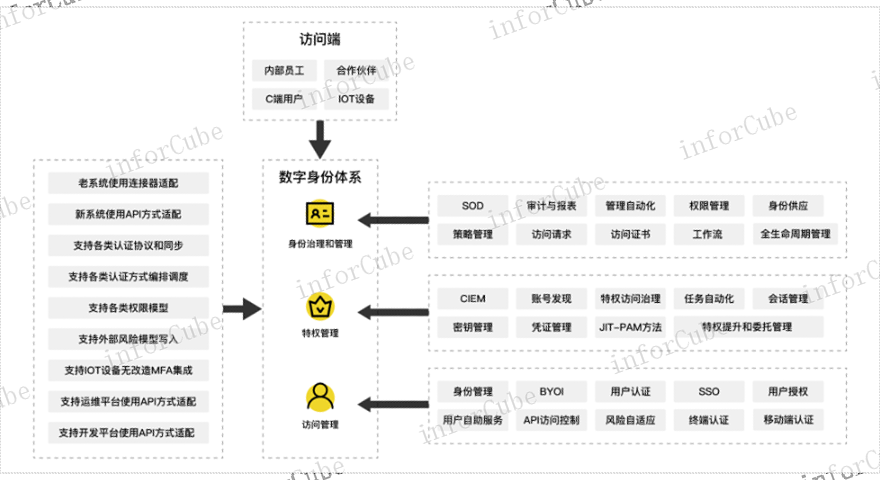

SiCAP-IAM的可信身份认证,打通用户、角色、岗位、组织机构等访问控制技术,实现统一门户管理,支持多种认证方式及多因素认证;支持传统认证、移动认证、生物认证、证书认证等技术组合进行多因素认证,实现所知、所持、所有三个维度的认证能力;可针对不同安全级别的用户可以设置不同等级的认证方式,通过混合认证方式的配置可实现高安全等级的用户采用较高安全性的认证方式,较低的可信人员则可设置简化认证的方式。运用了混合认证配置既可实现系统的高安全性又能兼顾用户访问的便利性。统一账号管理审计运维操作,如何能够快速识别风险?

CMDB与安全运维的协同——构筑安全防线。在安全领域,CMDB是构建主动防御体系的重要一环。当一个新的安全漏洞(CVE)被披露时,安全团队面临的首要问题是:“我们的环境中哪些系统存在此漏洞?” 一个有效的CMDB可以立即回答这个问题,因为它记录了所有软件及其版本信息。安全团队可以很快查询到所有运行了特定版本操作软件或中间件的服务器列表,从而实现漏洞修复和补丁管理。此外,在发生安全事件时,通过分析目标系统在CMDB中的关系网络,可以追溯事故路径,识别可能被渗透的其他关联系统,实现威胁遏制。CMDB为安全运维提供了至关重要的上下文信息。

传统的ITSM常被诟病流程臃肿,与追求速度的敏捷和DevOps文化存在张力。现代ITSM正积极与之融合,演变为“敏捷ITSM”。其关键是应用敏捷理念,使流程更轻量化、更灵活。例如,将变更管理区分为标准、正常、紧急等不同通道,为低影响度的变更提供快速审批,而不花费大量时间在层层审批上;将ITSM能力(如服务目录、变更流程)通过API集成到DevOps工具链中,实现对自动化部署和云资源的管理,从而在保障稳定性与可控性的前提下,支持业务的快速迭代。 全新一代可视、可控、自动、安全的智能IT整体管理平台SiCAP。

服务台是ITSM体系面向用户的统一入口和单一联系点(SPOC),其关键的价值在于便捷性、统一性和一致性。用户的所有请求、报告和咨询都通过服务台(如电话、门户网站、邮件、钉钉)提交,避免了“找错人”的混乱。一个有用的服务台不仅是“接线员”,更扮演着“调度中心”的角色:它负责初步诊断、分类、优先级排序,并依据流程将事务派发给正确的技术支持团队进行解决,同时全程跟进并反馈给普通用户,确保事事有回音,件件有着落。 角色和职责的明确定义(如流程所有者)是确保每个流程稳定运行的前提。运维协助

为每个配置项(CI)定义明确的生命周期状态模型,是管理CMDB的基础。4A

SiCAP-IAM,对于Web应用推荐使用标准协议实现单点登录,可以保证安全性与标准化,应用系统需要简单改造,对于无法改造的Web应用采用密码代填方式实现单点登录。SiCAP-IAM支持CAS、OAuth、OIDC、SAML、JWT标准协议以及密码代填方式,并提供API、Demo、集成文档等支持,简化应用对接工作。支持配置登录认证策略,可根据用户、应用、环境、行为等因子触发再次认证流程。首先可以通过配置认证链形成高安全级别的登录认证,认证链可在所知、所持、所有三个维度编排认证链路,然后根据主客体的环境、行为等因素配置认证规则,触发认证规则会实时进行策略处置,可设置阻止登录或进行二次认证,同时对所有认证链的过程及主客体环境因素进行日志记录,完整追溯认证链条。4A