商机详情 -

威胁定义

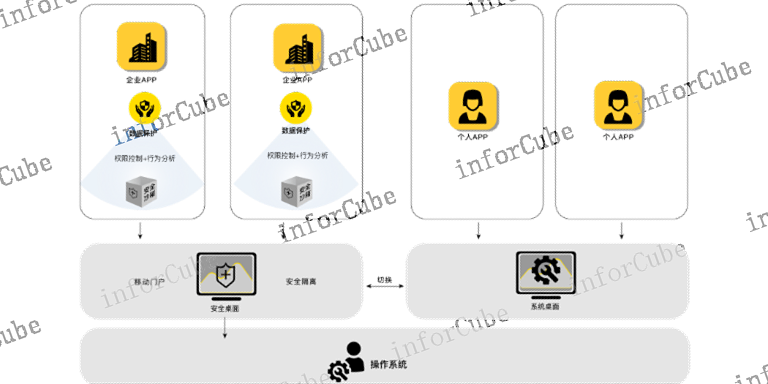

移动应用安全加固,提供移动应用程序的防逆向、防篡改、防调试和数据保护。采用加壳加密、JAVA2C、虚拟指令、完整性校验和安全沙箱技术,通过对移动应用MSP技术白皮书©版权所有上讯信息技术股份有限公司10APP、软件开发SDK库文件和JS代码文件进行自动化加固和完整性保护,实现移动应用的防逆向分析、防篡改二次打包和防动态调试,在移动应用发布后及移动应用运行时,保障移动应用程序安全。移动应用安全沙箱,提供移动应用运行时的数据泄漏防护、隐私权限控制、敏感行为审计和威胁监测防御。采用代理钩子、动态过滤和透明加***技术,通过自动封装将虚拟沙箱无缝嵌入到移动应用APP程序中,无需修改移动应用程序代码,在零信任环境下构建可信运行环境,保障移动应用敏感数据从存储、使用、分享到销毁的全周期保护和个人隐私合规。移动应用安全沙箱也提供SDK形式,以API接口方式供移动应用APP进行代码灵活调用集成,更加贴合移动业务安全防护实际需要。上讯零信任网络访问通过安全沙箱技术,将业务数据进行安全隔离保护。威胁定义

移动安全管理平台(MSP)致力于构建一个覆盖移动设备、应用、数据和通信的全生命周期保护体系,实现了端到端的一体化安全闭环。在移动设备层面,通过强大的管控能力,可以实现设备的注册、合规性检查、远程锁定与擦除,确保设备本身是可信的。在移动应用层面,从上传到企业移动应用商店开始,便经历严格的安全检测与加固,确保分发的应用是安全可靠的。在业务数据层面,通过移动应用安全沙箱技术,将企业数据与个人数据隔离,防止敏感信息泄露。***,在网络通信层面,所有数据传输均经由移动业务安全网关进行加密和保护,防止中间人攻击。这四大防护环节环环相扣,共同构成了一个无缝衔接、一体化的移动安全整体防护体系,彻底消除了移动化进程中的安全短板。统一上线发布上讯零信任网络访问可实现风险威胁监测防御。

MSP安全网关的“管侧”角色,在于将其所有安全能力整合为一个协同联动的有机整体,从而保障业务应用网络访问的安全可信和数据传输的安全可靠。在这个体系中,网络分析引擎是大脑,负责分析流量和评估风险;微隔离防火墙是内部的精密门禁,实现业务隐身和内部隔离;双向证书认证是守门的卫士,验证双向身份;隧道加密通信是坚固的装甲运输车,保护数据在途安全;而动态访问控制则是**终的决策与执行者,根据策略和风险评估结果实时开通或关闭访问路径。这些组件并非孤立工作,而是在**小化授权原则的指导下相互联动,共同构筑了一个从身份到数据、从外部接入到内部访问的立体化、纵深防御体系,为企业移动业务的顺畅运行提供了坚实的网络层保障。

除了提供静态的隔离环境,移动安全桌面门户还是一个主动的安全感知节点,具备持续的监测风险威胁攻击的能力。它运行在终端**前线,能够实时监控沙盒内应用的行为、网络请求以及系统环境的异常变化,例如检测应用是否正在尝试越权访问、是否存在敏感数据违规外传、设备本身是否已Root或越狱等。一旦发现潜在威胁,门户会立即上报安全监测信息至后端管理平台。这些信息为安全管理员提供了宝贵的终端态势感知数据,使他们能够及时发现针对移动业务的攻击链,并快速通过平台下发新的管控策略进行响应,从而形成了一个从威胁检测、信息上报到策略调整的主动防御闭环,***提升了整体安全体系的响应速度与精细度。上讯零信任网络访问通过安全沙箱技术,进行细粒度的应用级防护与数据级管控。

移动安全管理平台,是基于检测和响应的自适应安全防护体系,遵循零信任安全架构,采用业界**的安全沙箱技术。采用模块化设计,平台提供的各功能模块,能够灵活配置,按需组合使用。对企业移动化涉及的移动设备和移动应用等进行统一集中管理,并在各管理对象之间形成策略关联和管控闭环,实现企业移动数字化进程的***防护,为企业提供一体化、智能化、场景化、可视化的移动安全整体解决方案。

一体化零信任检测响应体系企业移动安全整体解决方案,自动化检测/沙箱加固/监测“零改造”无需研发人员修改代码,可视化桌面/管理/态势感知易操作/易管理/良好用户体验,全周期用户/设备/应用/数据全生命周期管理/控制/防护/保护,细粒度**小化授权和控制用户/应用/微应用/设备/服务,自可控国密算法证书体系信创体系/自主可控/安全可信。 上讯零信任网络访问提供网络传输安全隧道。自动化应用重打包

上讯MSP移动安全管理平台以“合规为纲、技术为翼、场景为本”,为医疗机构筑起坚不可摧的移动安全护城河。威胁定义

安全网关的访问控制并非静态不变,而是基于持续风险评估的动态访问控制,这深刻体现了**小化授权原则。当终端用户通过认证后,其获得的网络访问权限并非固定不变,安全网关会集成上下文信息(如终端设备是否合规、用户访问地理位置是否异常、当前访问时间是否合理等),实时调整其可访问的业务资源范围。例如,一个来自新设备或陌生网络的登录,即使身份认证成功,也可能被限制*能访问非**应用。这种动态机制确保了访问权限始终与当前的信任等级相匹配,有效防止了凭证泄露后的横向移动攻击,使得网络访问控制从“一次认证,长久授权”转变为“持续验证,按需授权”,构筑了自适应的安全防线。威胁定义