商机详情 -

页面截屏

随着“互联网+医疗健康”的深入推进,移动护理、移动查房、电子病历等新型诊疗模式已成为智慧医院标配。然而,移动终端的便捷性也为医疗数据安全埋下隐患:政策高压:国家卫健委、医保局接连发文,要求医疗行业严守数据安全底线,等级保护2.0、等保合规、数据全生命周期管理等硬性指标亟待落实;现实困境:医护人员BYOD(自带设备)与医院配发设备(COPE)混用,终端型号复杂难管控;医疗APP漏洞频发、敏感数据明文存储、无线网络易被劫持,容易导致移动端数据泄露。上讯零信任网络访问可实现移动设备安全管控。页面截屏

移动威胁监测防御的**能力体现在其对威胁的实时监控和响应处置上,这形成了一个从感知到行动的自动化安全闭环。系统通过持续性威胁监测,不间断地从环境风险(如设备Root、连接恶意Wi-Fi)、威胁攻击(如恶意软件注入)、网络劫持(如中间人攻击)、敏感操作(如违规数据外发)和异常行为(如高频次定位请求)等多个维度收集安全遥测数据。一旦分析引擎基于行为分析或规则匹配识别出确切的威胁,系统会立即触发预定义的响应流程。这些处置措施可以是自动化的,例如:阻断恶意网络连接、强制应用退出、隔离可疑文件,或者立即上报安全事件至管理后台,并通知管理员进行人工干预。这种集监测、分析、响应于一体的闭环处理,极大地缩短了威胁驻留时间,有效遏制了安全影响的扩散。策略管理上讯零信任网络访问可实现网络通信安全保护。

移动应用安全加固的**在于运用一系列先进的底层技术,为应用构建一道坚实的防护外壳。它综合采用加壳加密、JAVA2C、虚拟指令、完整性校验和安全沙箱技术,形成协同防御体系。加壳加密是首要屏障,它对应用安装包进行压缩和加密,使攻击者无法直接反编译查看源代码。在此基础上,JAVA2C技术将关键的Java或Kotlin代码转换为更加难以阅读和逆向的C/C++代码,极大地增加了逆向工程的分析难度。更进一步,虚拟指令技术会自定义一套独有的虚拟机指令集,应用的业务逻辑在执行时动态解释这些指令,使得即使**者脱去了外壳,看到的也是一套无法理解的“天书”,从而有效实现了防逆向分析和防动态调试。这些技术环环相扣,共同确保了应用**逻辑的机密性。

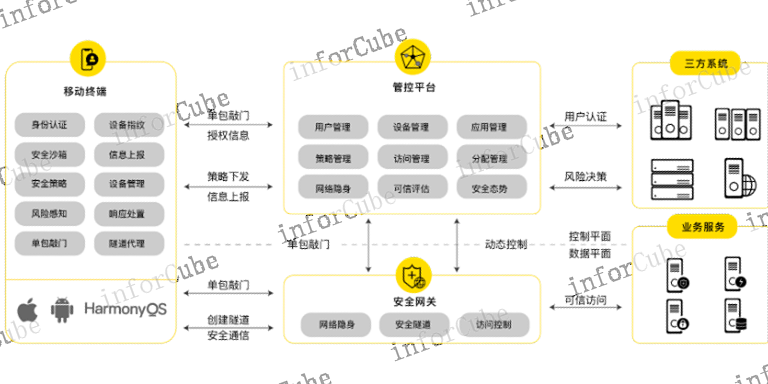

移动安全桌面门户在整个移动安全管理体系中扮演着不可或缺的载体角色。它是所有安全能力在终端侧的**终落脚点和执行者。作为移动设备安全管控的载体,它将抽象的管控策略转化为具体的操作限制;作为移动应用的统一入口,它规范了应用的获取与使用流程;通过移动应用安全沙盒,它实现了数据安全隔离的**终目标;通过接收管理平台推送安全策略,它确保了与云端管理中心的指令同步;通过管理应用的分发推送、下载安装和更新升级,它掌控了应用生态;***,通过监测风险并上报信息,它完成了安全闭环的关键反馈环节。正是通过这些功能的协同作用,移动安全桌面门户成功地将一个开放的、不可控的个人移动设备,转变为一个能够安全、可靠处理企业业务的可信终端。上讯零信任网络访问通过移动终端、安全网关和管控平台相互协作联动,实现移动业务的可信安全防护。

在对抗恶意攻击的实战中,移动应用安全加固主要解决两大**威胁:逆向分析和篡改打包。为了防逆向分析,加固方案超越了简单的代码混淆,它采用虚拟指令技术,构建了一个私有的执行环境,让**代码不在原生系统上直接运行,从而让传统的静态反编译工具和动态调试器(如IDA Pro、Xposed)几乎失效。为了防篡改二次打包,完整性校验机制在应用启动和运行的关键节点,会校验自身签名和关键代码段的哈希值,任何细微的修改都会被立即检测到。这套组合拳使得攻击者难以理解应用的业务逻辑,更无法在修改后重新签名分发,从根本上保护了企业的知识产权(如核心算法)和商业模式,也避免了用户因使用篡改版应用而遭受网络钓鱼或财产损失。上讯零信任网络访问可实现移动应用安全保护。数字化转型

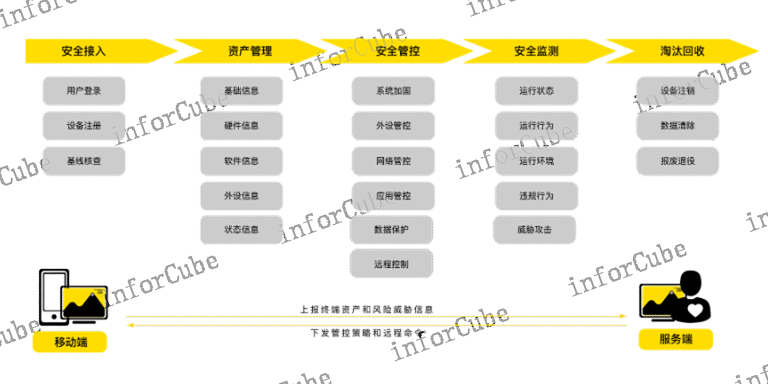

上讯零信任网络访问致力于实现移动业务应用从集成到响应处置的全生命周期安全防护。页面截屏

该平台对零信任“从不信任,始终验证”思想的实践,贯穿于其架构的每一个环节。它彻底摒弃了基于网络位置的传统信任模型,默认不信任任何来自内网或外网的访问请求。具体而言,移动终端无论处于办公Wi-Fi还是公共网络,在每次请求访问业务资源时,都必须经过管控平台的严格审查。平台会执行一套持续的自适应信任评估算法,综合判断用户身份的真实性、设备的安全性(如是否越狱、补丁是否齐全)以及访问行为的合理性。只有满足动态安全策略的请求,管控平台才会指令安全网关开放临时的、**小化的访问权限。这种机制确保了企业业务资源如同被隐藏在一个“暗网”中,*对经过持续验证的、可信的终端会话可见,从而极大地收缩了攻击面。页面截屏