商机详情 -

品牌上讯数据网关内容

内部员工或外部黑客越权访问数据库,可能导致数据的丢失、篡改、泄露等严重后果,不仅会影响企业的正常运营,还会对客户的隐私权和数据安全造成严重威胁。为了防范这些风险,企业需要采取严格的数据安全措施,上讯数据网关DG通过对数据库访问人员的细颗粒度权限管控、敏感数据分类分级、敏感数据动态脱敏等,实现运维过程中的事前预防、事中管控和事后审计,为数据管理者提供简单高效的数据管控解决方案,满足内部数据安全保护需求和外部监管要求。

不完整的审计机制难以满足合规性要求,给企业带来了合规风险。品牌上讯数据网关内容

数据智能平台是基于数据编织架构和数据智能大模型的新一代数据管理平台,解决组织内部由数据孤岛带来的数据资产梳理、数据分类分级、全局数据查找、跨源联邦查询和数据安全合规等难题。数据智能平台基于数据编织架构实现组织内部数据孤岛的逻辑连通,通过建立全局数据资产目录和虚拟数据访问代理为数据消费者提供统一的数据搜索和访问入口,为组织构建安全合规的数据使用和管理流程。数据智能平台基于业界**的AI算法进行数据智能大模型的训练和应用,实现基于语义的数据资产分析,为用户提供自动化、高精度的智能数据分类分级、智能数据图谱分析和智能数据搜索推荐等服务,**提高数据使用的效率,降低数据管理的复杂度,加速组织数据价值的释放。

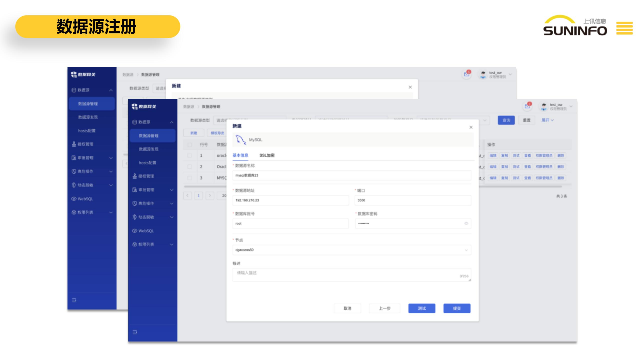

品牌上讯数据网关内容提供模板化、批量导入数据源的功能,以简化大规模数据源的配置流程,提高操作效率。

在云计算时代,数据网管需要适应新的技术架构和服务模式。云服务提供商为企业提供了灵活的计算、存储和网络资源。数据网管要负责与云服务提供商进行有效的沟通和协调,确保云资源的配置和管理符合企业的需求。他们需要监控云服务的性能和可用性,确保在云端运行的业务能够稳定运行。同时,要处理云服务与企业内部网络的集成和安全问题。例如,当企业将关键业务迁移到云端时,数据网管要确保数据在传输过程中的安全性和完整性,以及在云环境中的访问控制和权限管理得到有效实施此外,数据网管还要考虑云服务的成本效益,合理选择云服务的类型和配置,避免不必要的费用支出!

在面对海量数据资产时,敏感数据识别任务的性能与效率直接决定了安全策略的落地速度。数据网关DG通过其强大的任务调度与执行引擎,有效解决了这一挑战。其任务调度与高效并发执行机制能够智能地分配系统资源,确保多个识别任务能够并行不悖地运行,同时避免对生产数据库造成过大的性能压力,保障了业务系统的稳定性。此外,可配置化的任务参数功能赋予了管理员精细的调控能力,他们可以根据数据源的大小、业务高峰时段等因素,自定义任务的并发数、采样范围等。例如,对于超大型表,可以采用采样分析以快速获取概况;对于**表,则可以进行全量扫描以确保无遗漏。这种对任务执行过程的精细化控制,使得敏感数据识别工作既能做到***覆盖,又能实现资源消耗与执行效率的比较好平衡。全方面兼容性:数据源管理具备高度的兼容性,能够适配多样化的数据库平台。

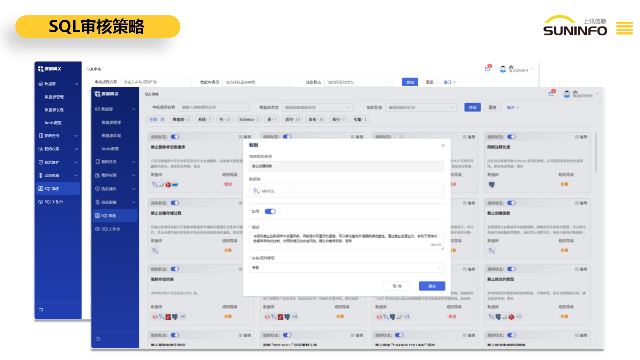

数据网关DG的高危操作管控功能,是其细粒度权限管理体系的自然延伸和强化。它允许管理员在常规的增、删、改、查权限之上,设定更严格的安全边界。例如,一个用户可能被授予了对某张财务数据表的查询权限,但管理员可以通过高危操作配置,特别指定其中的“金额”字段的导出操作作为高危行为,并设置为需要复核或直接阻断。这样,即使该用户的账号凭证不慎泄露,攻击者或误操作者也难以将**敏感的金额数据批量下载或篡改。这种将权限管理与高危操作控制紧密结合的方式,实现了从“能否访问”到“能如何访问”的深度管控,为核心数据资产设置了双重保险,确保了即使在授权访问范围内,风险也能被有效遏制。当前的数据库审计内容往往以账号为主,记录的重点是某个数据库账号下的操作活动。创新上讯数据网关热线

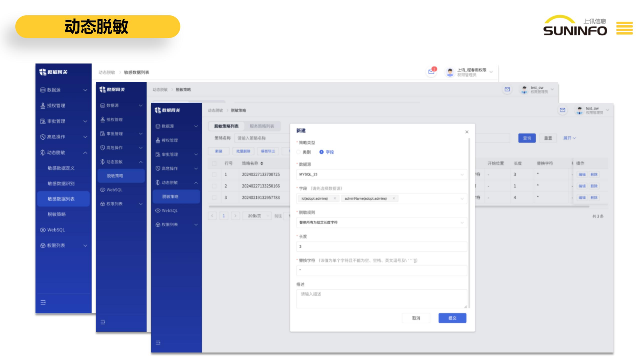

数据网关DG能够面向企业数据库访问实现事前细粒度授权、事中高危操作管控和动态脱敏、事后录像和日志审计。品牌上讯数据网关内容

数据网关DG将安全与隐私保护理念深度融入数据访问的每一个环节,构建了端到端的防护体系。访问伊始,虚拟账号访问机制便建立了一道安全屏障,用户无需知晓也无法使用数据库实体账号,全部通过数据网关的虚拟身份进行认证,从根本上降低了**凭证泄露的风险。在数据查询过程中,系统会实时关联脱敏策略,对返回的结果集进行动态脱敏,确保敏感信息在显示时即被妥善处理。***,在展示层面,水印功能为Web访问页面增添了***一层防护,所有显示的数据都带有可追溯的水印,能够有效震慑和追踪通过截图、拍照等方式进行的数据泄露行为。这套从身份认证、数据内容处理到**终展示的完整链条,为企业数据构筑了立体的安全防线。品牌上讯数据网关内容