商机详情 -

江苏网络入侵防御预警

网络安全知识并非一蹴而就,而是随着网络技术的发展而不断演进。在互联网的早期阶段,网络规模较小,用户数量有限,安全问题相对简单,主要集中在防止未经授权的物理访问和基本的系统漏洞修复。随着互联网的迅速普及和应用的日益丰富,网络安全方面临的挑战也日益复杂。灰色产业技术人员技术不断升级,从较初的简单恶意软件传播到如今的高级持续性威胁(APT)攻击,攻击手段更加隐蔽和多样化。为了应对这些挑战,网络安全知识也在不断拓展和深化。防火墙技术、入侵检测系统(IDS)、入侵防御系统(IPS)等安全防护手段相继出现,数据加密技术也从简单的对称加密发展到非对称加密和混合加密等更高级的形式。同时,网络安全法律法规也逐步完善,为网络安全知识的应用提供了法律保障。网络安全通过加密技术确保通信内容不被窃取。江苏网络入侵防御预警

动态权限管理:根据用户身份、设备状态、环境因素(如地理位置)、实时调整访问权限2023年某科技公司部署零信任后,内部攻击事件减少80%;微隔离:将网络划分为细粒度区域,限制攻击横向移动,例如某金融机构通过微隔离技术,将单次攻击影响范围从整个数据中心缩小至单个服务器。安全访问服务边缘(SASE)则将网络与安全功能集成至云端,通过全球POP节点提供低延迟安全服务。某制造企业采用SASE后,分支机构访问云应用的延迟从200ms降至30ms,同时DDoS攻击防护能力提升10倍。这些实践表明,企业需结合自身需求,灵活应用网络安全知识构建防御体系。江苏医院网络安全哪家好网络安全为企业云服务提供端到端加密保护。

威胁情报是关于现有或潜在攻击的信息,包括攻击者工具、战术、目标等,可帮助企业提前防御。情报来源包括:开源情报(OSINT)(如社交媒体、暗网监控)、商业情报(如FireEye、CrowdStrike提供的威胁报告)和行业共享(如金融行业信息共享与分析中心FS-ISAC)。情报共享需解决隐私保护问题,可通过结构化语言(如STIX、TAXII标准)实现匿名化交换。例如,2021年Microsoft Exchange漏洞曝光后,通过威胁情报共享,全球企业快速部署补丁,将攻击影响降至较低。此外,自动化情报消费(如将情报导入SIEM系统)可提升检测效率,减少人工分析成本。

加密技术是保护数据机密性与完整性的关键手段,分为对称加密(如AES、DES)与非对称加密(如RSA、ECC)两类。对称加密使用相同密钥加密与解了密,效率高但密钥管理复杂;非对称加密使用公钥加密、私钥解了密,安全性高但计算开销大。实际应用中常结合两者:用非对称加密传输对称密钥,再用对称加密传输数据(如TLS协议)。此外,哈希算法(如SHA-256)用于生成数据指纹,确保数据未被篡改;数字签名结合非对称加密与哈希,验证发送者身份与数据完整性。例如,区块链技术通过SHA-256与ECC实现交易不可篡改与身份可信,成为金融、供应链等领域的安全基础设施。网络安全通过安全协议保障无线网络连接安全。

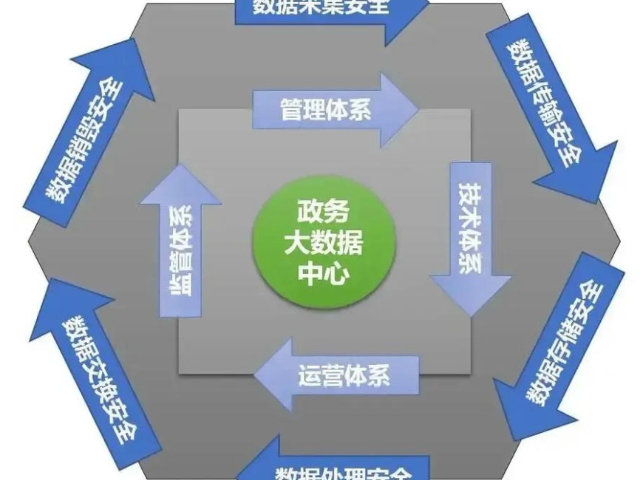

网络攻击无国界,需国际合作应对。2017年WannaCry勒索软件攻击波及150个国家,促使各国建立联合响应机制:情报共享:如五眼联盟(美国、英国、加拿大、澳大利亚、新西兰)通过“Cyber Info”平台实时交换威胁情报,2023年成功阻断某灰色产业技术人员组织对能源部门的攻击。联合演练:北约每年举办“锁盾演习”(Locked Shields),模拟大规模网络攻击,测试成员国协同防御能力,2023年参演国家达32个;法律协作:通过《布达佩斯网络犯罪公约》等国际条约,协调跨国调查与取证,2023年某跨国灰色产业技术人员团伙因多国联合执法被捣毁,涉案金额超50亿美元。网络安全为企业远程办公提供安全接入保障。计算机网络安全管理体系建设

网络安全为企业提供统一威胁管理平台。江苏网络入侵防御预警

网络安全威胁呈现多样化与动态化特征,主要类型包括:恶意软件(如勒索软件、网络钓鱼(通过伪造邮件诱导用户泄露信息)、DDoS攻击(通过海量请求瘫痪目标系统)、APT攻击(高级持续性威胁,针对特定目标长期潜伏窃取数据)及供应链攻击(通过渗透供应商系统间接攻击目标)。近年来,威胁演变呈现三大趋势:一是攻击手段智能化,利用AI生成钓鱼邮件或自动化漏洞扫描;二是攻击目标准确化,针对金融、医疗等行业的高价值数据;三是攻击范围扩大化,物联网设备(如智能摄像头、工业传感器)因安全防护薄弱成为新入口。例如,2020年Twitter大规模账号被盗事件,攻击者通过社会工程学获取员工权限,凸显了人为因素在安全威胁中的关键作用。江苏网络入侵防御预警