商机详情 -

合肥IC程序解密有限公司

芯片解密技术作为一种复杂且具有挑战性的技术,其基本原理涉及多个方面,包括软件攻击、电子探测攻击、过错产生技术、紫外线攻击、利用芯片漏洞、FIB恢复加密熔丝以及修改加密线路等方法。每种方法都有其特定的适用范围和技术原理,解密者需要根据芯片的类型、加密方式等因素选择合适的方法。然而,芯片解密技术也引发了一系列的问题,如知识产权保护、芯片安全性等。在推动科技进步和创新的同时,我们需要加强对芯片加密技术的研究和应用,提高芯片的安全性,同时也需要制定合理的法律法规,规范芯片解密技术的使用,以促进科技领域的健康发展。未来,随着芯片技术的不断发展,芯片解密技术也将面临新的挑战和机遇,需要研究人员不断探索和创新。芯片解密服务可以帮助客户快速掌握新产品的技术特点。合肥IC程序解密有限公司

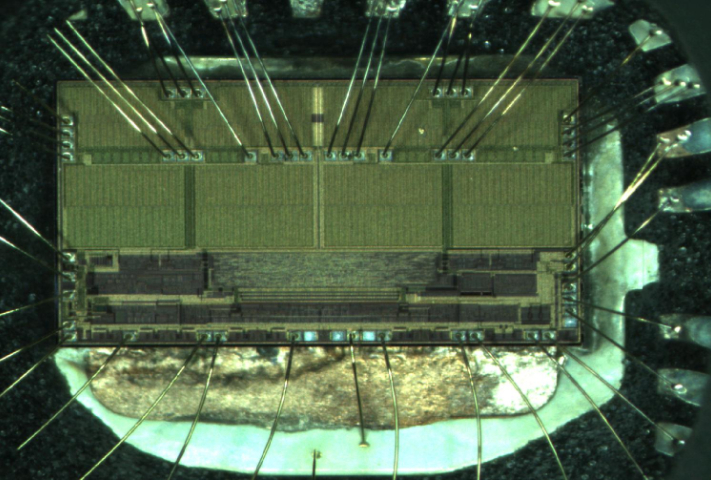

探针技术是直接暴露芯片内部连线,然后观察、操控、干扰单片机以达到攻击目的。所有的微探针技术都属于侵入型攻击。与之相对,软件攻击、电子探测攻击和过错产生技术属于非侵入型攻击。非侵入型攻击所需设备通常可以自制和升级,因此非常廉价,大部分非侵入型攻击需要攻击者具备良好的处理器知识和软件知识。而侵入型的探针攻击则不需要太多的初始知识,而且通常可用一整套相似的技术对付宽范围的产品。物理攻击是一种“破解”方式,攻击者通过一系列精细且具破坏性的物理操作,对单片机进行拆卸、开盖、线修修改,暴露单片机内部关键的晶圆,进而借助专业用设备读取其中存储的信息。例如,在一些案例中,不法分子利用高精度的打磨设备,小心翼翼地去除单片机封装层,再运用专业的芯片读取设备,试图获取内部商业机密。合肥IC程序解密有限公司通过光子探测技术破解芯片物理层加密,需突破光子计数器的灵敏度极限。

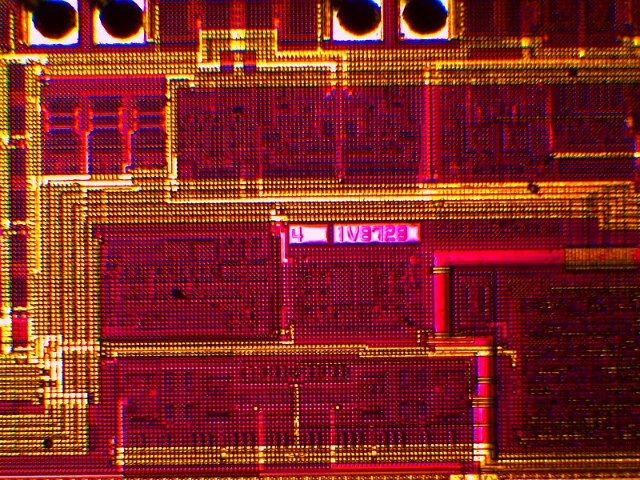

除了加密算法外,芯片还可能具有多层的加密和保护措施,如硬件加密、逻辑混淆、反调试机制等。这些措施共同构成了一个复杂的防护体系,使得解密过程更加困难。硬件加密通常通过在芯片内部集成专门的加密模块来实现,这些模块能够对芯片中的数据进行加密和解密操作,从而保护数据的安全性。逻辑混淆则是一种通过改变芯片内部逻辑结构来迷惑攻击者的技术,它使得解密者难以理解和分析芯片的内部工作原理。反调试机制则能够检测到解密者的调试行为,并采取相应的反制措施,如中断调试过程、销毁芯片内部数据等。

在知识产权保护方面,解密技术可以用于验证和打击侵权行为。当发现有人未经授权使用或复制芯片中的程序代码和算法时,解密技术可以用于提取关键证据,为维护权益提供有力的法律支持。在教育领域,解密技术可以用于教学和科研活动。通过解密芯片中的程序代码和算法,学生可以更深入地了解芯片的工作原理和内部机制,提高电子工程领域的学习效果和创新能力。同时,解密技术还可以为科研人员提供重要的研究素材和实验数据,推动电子工程领域的科技进步和创新发展。IC解密过程中,我们需要对芯片进行失效分析和可靠性评估。

在取得商用密码产品认证前,企业需要经过严格的型式试验、初始工厂检查和获证后监督等环节。这些环节旨在验证企业的解密技术和服务是否符合国家商用密码管理要求,并确保其在认证有效期内持续符合标准要求。除了上述主要认证外,芯片解密服务提供商还可能需要根据自身业务特点和客户需求,取得其他专业认证。例如,对于涉及汽车电子领域的芯片解密服务,企业可能需要取得汽车电子相关认证;对于涉及医疗设备领域的芯片解密服务,企业可能需要取得医疗设备相关认证。这些专业认证要求企业在特定领域内具备专业的技术能力和服务质量。取得这些认证有助于提升企业在特定领域的竞争力和市场份额。通过声波探测技术破解芯片加密,需解决声波在封装材料中的传播特性。合肥dsPIC30FXX解密公司排行

芯片解密技术对军业领域产生影响,促使各国加强芯片自主可控能力建设。合肥IC程序解密有限公司

单片机解密技术通常涉及多种技术手段,如软件攻击、电子探测攻击、物理攻击等。这些技术手段需要借助专业的设备和工具,以及丰富的经验和知识。由于单片机解密技术的复杂性和专业性,其成本往往较高,且解密成功率也受多种因素影响。单片机解密与普通芯片解密在成本和解密成功率方面也存在差异。由于单片机解密的技术难度和复杂性较高,其解密成本通常也较高。同时,由于单片机内部结构和加密机制的多样性,解密成功率也可能受到多种因素的影响。相比之下,普通芯片解密的成本可能更低一些,且解密成功率也可能更高。这主要是因为普通芯片的结构和功能相对简单,加密机制也可能不如单片机复杂,因此更容易被解密。合肥IC程序解密有限公司